Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Беспроводные локальные сети IEEE 802.11. Методы и средства обеспечения безопасности в беспроводных сетях.

Комитет по стандартам IEEE 802 сформировал рабочую группу по стандартам для беспроводных локальных сетей 802.11 в 1990 году. Работы по созданию стандарта были завершены через 7 лет, и в июне 1997 года была ратифицирована первая спецификация 802.11. Стандарт IEEE 802.11 являлся первым стандартом для продуктов WLAN от независимой международной организации, разрабатывающей большинство стандартов для проводных сетей.

[Если таблицу не писать – то хотя бы упомянуть стандарты и дату принятия.] WLAN-сети имеют ряд преимуществ перед обычными кабельными сетями: - WLAN-сеть можно очень быстро развернуть, что очень удобно при проведении презентаций или в условиях работы вне офиса; - пользователи мобильных устройств при подключении к локальным беспроводным сетям могут легко перемещаться в рамках действующих зон сети; - скорость современных сетей довольно высока, что позволяет использовать их для решения очень широкого спектра задач; - WLAN-сеть может оказаться единственным выходом, если невозможна прокладка кабеля для обычной сети. Вместе с тем необходимо помнить об ограничениях беспроводных сетей. Это, как правило, все-таки меньшая скорость, подверженность влиянию помех и более сложная схема обеспечения безопасности передаваемой информации.

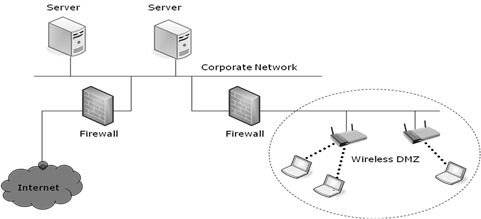

Для обеспечения безопасности в беспроводных сетях используется несколько средств: - Зона покрытия (Уменьшить зону радиопокрытия до минимально приемлемой). - Контроль за подключением к точке доступа на основе MAC-адресов и имени сети (SSID broadcast). - Шифрование на основе протокола WEP. - Поддержка протокола WPA. - Контроль за доступом к среде передачи на основе протокола 802.1x. - Настройка VPN поверх беспроводного соединения. - Вынос беспроводной сети за межсетевой экран, как сети с низким доверием.

Контроль за подключением к точке доступа: - По имени сети (SSID broadcast): можно использовать уникальный SSID во избежание несанкционированного доступа в беспроводную сеть.

- По MAC-адресу: можно задать на точке доступа список MAC–адресов, которым разрешена авторизация на точке доступа.

Шифрование на основе протокола WEP (Wired Equivalent Privacy). Можно включить на всех беспроводных устройствах шифрование всего трафика для предотвращения несанкционированного доступа к передаваемой информации. Шифрование использует RC4 алгоритм, принятый в IEEE 802.11 как WEP стандарт. Существует две разновидности WEP: WEP-40 и WEP-104, различающиеся только длиной ключа. При включении протокола WEP выполняется настройка ключа безопасности сети. Этот ключ осуществляет шифрование информации, которую компьютер передает через сеть другим компьютерам. Однако защиту WEP относительно легко взломать, поэтому данный протокол не рекомендуется использовать. Атаки на WEP основаны на недостатках шифра RC4.

Протокол WPA (Wi-Fi Protected Access). Для замены протокола WEP Wi-Fi была разработана новая система безопасности – WPA. Основные достоинства WPA: - Более надежный механизм шифрования, основанный на «временном протоколе целостности ключей» - Temporal Key Integrity Protocol (TKIP). - Аутентификация пользователей при помощи 802.1x и Extensive Authentication Protocol (EAP). - Совместимость с протоколом безопасности беспроводных сетей 802.11i. - Возможность работы в сетях класса SOHO (Small Office / Home Office) без необходимости настройки сервера RADIUS – режим Pre-Shared Key (PSK), позволяющий вручную задавать ключи.

Cравнение WEP и WPA.

WPA2 определяется стандартом IEEE 802.11i, принятым в июне 2004 года, и призван заменить WPA. В нём реализовано CCMP и шифрование AES, за счет чего WPA2 стал более защищенным, чем свой предшественник. С 13 марта 2006 года поддержка WPA2 является обязательным условием для всех сертифицированных Wi-Fi устройств.

Контроль за доступом к среде передачи на основе протокола 802.1x. Для аутентификации и авторизации пользователей с последующим предоставлением им доступа к среде передачи данных, разработан стандарт безопасности IEEE 802.1x, который ориентирован на все виды сетей доступа, соответствующие стандартам IEEE. Данная система предназначена для совместной работы EAP (Extensive Authentication Protocol) и RADIUS. Прежде чем получить доступ к беспроводной (или проводной) сети, клиент должен пройти проверку на сервере RADIUS и только в случае успешной проверки ему разрешается доступ в есть. Наиболее распространены следующие методы аутентификации: - LEAP – метод от Cisco systems; - EAP-MD5 – простейший метод, аналогичный CHAP; - EAP-MSCHAP v2 – метод аутентификации на основе логина/пароля пользователя в Microsoft-сетях; - EAP-TLS – аутентификация на основе цифровых сертификатов. Кроме вышеперечисленных, следует отметить следующие два метода, EAP-TTLS и EAP-PEAP. В отличие от предыдущих, эти два метода перед непосредственной аутентификацией пользователя сначала образуют TLS-туннель между клиентом и сервером аутентификации. А уже внутри этого туннеля осуществляется сама аутентификация, с использованием как стандартного EAP (MD5, TLS), или старых не-EAP методов (PAP, CHAP, MS-CHAP, MS-CHAP v2), последние работают только с EAP-TTLS (PEAP используется только совместно с EAP методами). Предварительное туннелирование повышает безопасность аутентификации, защищая от атак типа «man-in-middle», «session hihacking» или атаки по словарю.

Настройка VPN поверх беспроводного соединения Для дополнительной безопасности можно настроить VPN поверх беспроводной сети. Аутентификация пользователей и шифрование трафика средствами VPN обеспечивает надежную защиту. Средства VPN работают на сетевом уровне, транспортом может служить как проводная, так и беспроводная сеть.

Вынос беспроводной сети за межсетевой экран, как сети с низким доверием.

[Зарисовать схематично или на словах, что беспроводная сеть за МЭ, думаю проще схему набросать. DMZ может лучше не писать, а то придется расшифровывать и пояснять наверное.]

|

||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2017-02-22; просмотров: 423; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.225.56.251 (0.011 с.) |