Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Криптография Второй мировой войны

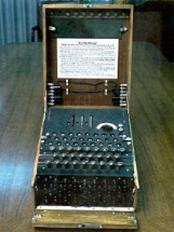

Перед началом Второй мировой войны ведущие мировые державы имели электромеханические шифрующие устройства, результат работы которых считался невскрываемым. Эти устройства делились на два типа — роторные машины и машины на цевочных дисках. К первому типу относят «Энигму», использовавшуюся сухопутными войсками Германии и её союзников, второго типа — американская M-209.

Эта машина получила дурную славу, потому что криптоаналитики Антигитлеровской коалиции (точнее Великобритании) смогли расшифровать большое количество сообщений, зашифрованных с её помощью. Специально для этих целей была создана машина с кодовым названием Turing Bombe, оказавшая значительную помощь Антигитлеровской коалиции (точнее Великобритании) в войне. Вся информация, полученная криптоанализом с её помощью, имела кодовое название ULTRA. Не смотря на то, что с точки зрения современной криптографии шифр Энигмы и был слаб,на практике только сочетание этого фактора с другими (такими как ошибки операторов, процедурные изъяны, заведомо известный текст сообщений (например при передаче метеосводок), захваты экземпляров Энигмы и шифровальных книг) позволили взломщикам шифров разгадывать шифры Энигмы и читать сообщения. Также есть мнение что это был один из самых сильных шифров времён Второй мировой войны. И только захват англичанами неповрежденной Энигмы с подводной лодки и бомбардировщика (что принципиально важно, эти факты так и остались неизвестными немцам), с учетом высочайшего научного и высокого технологического уровня Великобритании, позволили Англии (после напряжённых и продолжительных работ в этом направлении) создать контр-Энигму. Важность и уникальность этого успеха прекрасно понимало руководство Великобритании — оставив свой успех «за семью печатями», до конца держа его в тайне даже от партнёров по Антигитлеровской коалиции.

2.5 Современный этап [6]

С конца 1990 годов начинается процесс открытого формирования государственных стандартов на криптографические протоколы. Пожалуй, самым известным является начатый в 1997 году конкурс AES, в результате которого в 2000 году государственным стандартом США для криптографии с секретным ключом был принят шифр Rijndael, сейчас уже более известный как AES. Аналогичные инициативы носят названия NESSIE (англ. New European Schemes for Signatures, Integrity, and Encryptions) в Европе и CRYPTREC (англ. Cryptography Research and Evaluation Committees) в Японии. В самих алгоритмах в качестве операций, призванных затруднить линейный и дифференциальный криптоанализ кроме случайных функций (например, S-блоков, используемых в шифрах DES и ГОСТ) стали использовать более сложные математические конструкции, такие как вычисления в поле Галуа в шифре AES. Принципы выбора алгоритмов (криптографических примитивов) постепенно усложняются. Предъявляются новые требования, часто не имеющего прямого отношения к математике, такие как устойчивость к атакам по сторонним каналам. Для решения задачи защиты информации предлагаются всё новые механизмы, в том числе организационные и законодательные. Также развиваются принципиально новые направления. На стыке квантовой физики и математики развиваются квантовые вычисления и квантовая криптография. Хотя квантовые компьютеры лишь дело будущего, уже сейчас предложены алгоритмы для взлома существующих «надёжных» систем (например, алгоритм Шора). С другой стороны, используя квантовые эффекты, возможно построить и принципиально новые способы надёжной передачи информации. Активные исследования в этой области идут с конца 1980-х годов. В современном мире криптография находит множество различных применений. Кроме очевидных — собственно, для передачи информации, она используется в сотовой связи, платном цифровом телевидении, при подключении к Wi-Fi и на транспорте для защиты билетов от подделок, и в банковских операциях, и даже для защиты электронной почты от спама. В Российской Федерации коммерческая деятельность, связанная с использованием криптографических средств, подлежит обязательному лицензированию. С 22 января 2008 года действует Постановление Правительства РФ от 29 декабря 2007 N 957 «Об утверждении положений о лицензировании отдельных видов деятельности, связанных с шифровальными (криптографическими) средствами», которым приняты Положения о лицензировании деятельности по:

|

||||||

|

Последнее изменение этой страницы: 2017-02-21; просмотров: 286; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.19.56.45 (0.004 с.) |

В СССР производились оба типа машин.

В СССР производились оба типа машин. Энигма использовалась в коммерческих целях, а также в военных и государственных службах во многих странах мира, но наибольшее распространение получила в нацистской Германии во время Второй мировой войны — именно Энигма вермахта (Wehrmacht Enigma) — германская военная модель — чаще всего является предметом дискуссий.

Энигма использовалась в коммерческих целях, а также в военных и государственных службах во многих странах мира, но наибольшее распространение получила в нацистской Германии во время Второй мировой войны — именно Энигма вермахта (Wehrmacht Enigma) — германская военная модель — чаще всего является предметом дискуссий. Было выпущено, по приблизительным оценкам, около 100 000 экземпляров шифровальных машин Энигма

Было выпущено, по приблизительным оценкам, около 100 000 экземпляров шифровальных машин Энигма Однако с 1940 года высшее германское командование начало использовать новый метод шифрования, названный британцами «Fish». Для шифрования использовалось новое устройство «Lorenz SZ 40» (рис. 5), разработанное по заказу военных. Шифрование основывалось на принципе одноразового блокнота (шифр Вернама, одна из модификаций шифра Виженера, описанная в 1917 году) и при правильном использовании гарантировало абсолютную криптостойкость (что было доказано позже в работах Шеннона). Однако для работы шифра требовался «надёжный» генератор случайной последовательности, который бы синхронизировался на передающей и принимающей стороне. Если криптоаналитик сумеет предсказать следующее число, выдаваемое генератором, он сможет расшифровать текст.

Однако с 1940 года высшее германское командование начало использовать новый метод шифрования, названный британцами «Fish». Для шифрования использовалось новое устройство «Lorenz SZ 40» (рис. 5), разработанное по заказу военных. Шифрование основывалось на принципе одноразового блокнота (шифр Вернама, одна из модификаций шифра Виженера, описанная в 1917 году) и при правильном использовании гарантировало абсолютную криптостойкость (что было доказано позже в работах Шеннона). Однако для работы шифра требовался «надёжный» генератор случайной последовательности, который бы синхронизировался на передающей и принимающей стороне. Если криптоаналитик сумеет предсказать следующее число, выдаваемое генератором, он сможет расшифровать текст.