Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Практическая стойкость шифров.

Правила криптоанализа были сформулированы еще в конце XIX века преподавателем немецкого языка в Париже голландцем Керкхофом. Согласно одному из этих правил разработчик шифра должен оценивать криптографические свойства шифра в предположении, что не только шифртекст известен противнику (криптоаналитику противника), но известен и алгоритм шифрования, а секретным для него является лишь ключ. Основными количественными мерами стойкости шифра служат так называемые «трудоемкость метода криптографического анализа» и «надежность его». Обозначим через А - класс применимых к шифру алгоритмов дешифрования и через Τ(ϕ) - трудоемкость реализации алгоритма ϕ на некотором вычислителЬном устройстве. Трудоемкость дешифрования обычно измеряется усредненным по ключам шифра и открытым текстам количеством времени или условных вычислительных операций, необходимых для реализации алгоритма. За трудоемкость дешифрования принимают величину min ET(ϕ), ϕ В предположении о вероятностных распределениях случайных действий алгоритма и неизвестных нам входных данных алгоритма, а также вероятностных характеристик выбора ключа в шифре при зашифровании случайного открытого текста подсчитывается среднее число операций (действий) алгоритма, которое и называется трудоемкостью метода криптоанализа. При фиксации в предположениях вычислительных способностей противника (производитель- ность ЭВМ, объем возможных памятей и т. д.) это среднее число операций адекватно переводится в среднее время, необходимое для дешифрования шифра. Второй количественной мерой стойкости шифра относительно метода криптоанализа является надежность метода π(ϕ) - вероятность дешифрования. Раз метод несет в себе определенную случайность, например, не полное опробование ключей, то и положительный результат метода возможен с некоторой вероятностью. Блестящим примером является метод дешифрования, заключающийся в случайном отгадывании открытого текста. В ряде случаев представляет интерес и средняя доля информации, определяемая с помощью метода. В методах криптоанализа с предварительным определением ключа можно полагать, что средняя доля информации - это произведение вероятности его определения на объем дешифрованной информации. Конечно, используют и другие характеристики эффективности методов криптоанализа, например, вероятность дешифрования за время, не превосходящее Т.

Под количественной мерой криптографической стойкости шифра понимается наилучшая пара (Τ(ϕ),π(ϕ)) из всех возможных методов криптографического анализа шифра. Смысл выбора наилучшей пары состоит в том, чтобы выбрать метод с минимизацией трудоемкости и одновременно максимизацией его надежности. Вопросы имитозащиты. Имитостойкость шифров. Предположим, что имеется связь между абонентами А и В. Абонент А может в определенный момент времени отправить абоненту В сообщение «у» - криптограмму, зашифрованную шифром (Χ,Κ,Υ,f) на ключе k Возможные действия противника сформулируем в виде предположений о его возможностях: - он знает действующий шифр; - он имеет доступ к каналу связи; - он может считывать из канала любое сообщение; - он может формировать и вставлять в канал связи любое сообщение; - он может заменять передаваемое сообщение на любое другое сообщение; - все указанные действия он может совершать «мгновенно» (располагая соответствующими техническими средствами); - он не знает действующего ключа шифра. Пусть (У,К,Хʽ,Х,Ф) - шифр расшифрования, X - множество содержательных открытых текстов, X Пусть канал связи «пуст» и противник вставляет в канал связи некоторое шифрованное сообщение - элемент у 1) он получит k-1у 2) k-1у

Заметим, что при таком «навязывании» ложной информации противник не знает какое именно сообщение х Рн(у)=Р(k-1у называемую вероятностью навязывания криптограммы у. Считается естественным, что противник выберет навязываемый у Величину 1/Рн назвают коэффициентом имитозащиты в пустом канале. При навязывании противником «наилучших» криптограмм у,: Рн(у,)= Рн величина 1/Рн характеризует среднее число попыток противника до навязывания ложной информации (предполагается случайный выбор ключей при каждой попытке). Противник может ужесточить свои действия: пусть х(0) Аналогичные ситуации возникают и при навязывании путем подмены передаваемого сообщения. Противник может обладать и дополнительной информацией (не отраженной выше в перечне его возможностей). Например, может знать открытый текст х

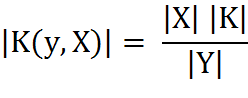

Общая задача защищающийся стороны состоит в выборе такого шифра, который минимизирует ущерб от имитационных действий противника во всех реально возможных ситуациях. Шифр является наилучшим по имитозащите в пустом канале в том и только в том случае, если для любого у

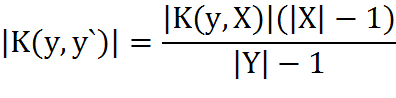

Для наилучшего шифра по имитозащите в пустом канале коэффициент эмитозащиты 1/Рн = Шифр является наилучшим по имитозащите путем подмены в том и только в том случае, если для любых у,у`

В этом случае РH(y,y`) Под обеспечением имитостойкости приемного устройства понимается его защита от навязывания информации, поступающей в результате воздействия противника на передаваемую по каналу связи информацию, а также и на «пустой канал». Ложная информация считается навязанной, если она принята приемным устройством к исполнению (то есть принята также как принимается истинное сообщение). Воздействие помех в канале связи на передаваемую информацию также трактуется как попытка навязывания ложной информации. Для узнавания факта навязывания информации и предусмотрена имитозащита. Для защиты от перехваченных и повторно переданных шифрсообщений используют метки времени (проставляя время отправления в открытом сообщении). В случае, когда отмеченное время отличается от времени принятия сообщения на величину, превышающую некоторый допустимый предел, приемное устройство делает вывод о принятии ложного сообщения. В некоторых случаях используют секретный алгоритм изменения ключа шифра через короткие промежутки времени. Если задержка в приеме превышает величину этого промежутка, то приемник не расшифрует навязываемое сообщение.

Для защиты от ложных навязываемых сообщений используют имитовставки. При передаче сообщения а Коды аутентификации сообщений (Message authentication codes или MACs) — это следующий базисный элемент защиты сообщений. Они не обеспечивают секретность, но гарантируют аутентификацию и целостность. Они дают уверенность, что сообщение пришло именно от того источника, который обозначен как автор (это аутентификация), и что сообщение по пути не изменилось (а это целостность). Можно рассматривать MAC как защищающую от вскрытия оболочку сообщения. Кто угодно может прочесть сообщение — оболочка не обеспечивает секретность. Но кто-то, кто знает ключ MAC, может удостовериться, что сообщение не было изменено. Конкретнее, MAC — это номер, который прикреплен к цифровому сообщению. Для MAC применяют секретные ключи совместного использования, типа симметричных алгоритмов шифрования. Сначала корреспонденты договариваются о ключе. Затем отправитель вычисляет MAC сообщения (применяя секретный ключ) и присваивает его сообщению. У каждого сообщения есть уникальный MAC для любого возможного ключа. Когда получатель получает сообщение, он вычисляет его MAC (опять-таки используя все тот же совместный ключ) и сравнивает его с присланным значением. Если они совпадают, то он может быть уверен в двух вещах: сообщение действительно пришло от условленного отправителя (или от кого-то, кто знает секрет общего ключа) — потому что только применяя этот ключ, можно вычислить MAC, и это сообщение цельное и не измененное — так как MAC можно вычислить только по полному и точному сообщению.

Помехоустойчивость шифров. Для определения понятия помехоустойчивости шифров используем модель так называемых эндоморфных шифров (термин предложил К. Шеннон), то есть шифров (Χ,Κ,Υ,f), для которых множество открытых текстов X совпадает с множеством криптограмм У. Для таких шифров (Χ,Κ,Υ,f) каждое преобразование fk, k В дальнейшем, для определенности, будем считать, что множество X - это множество текстов одной и той же длины L в некотором алфавите Ω, X = QL. Под искажением сообщения при его передаче по каналу связи понимается замена шифрованного сообщения у Примером искажений являются так называемые искажения типа замены. Передаваемое по каналу связи сообщение у=Ь1Ь2,…bl заменяется на сообщение y`=b`1,b`2...b`L. Имеется в виду, что исказиться может любая буква bj сообщения у, при этом искажении она заменится на букву b`j. Примерами других искажений являются искажения типа «пропуск», «вставка». Искажение типа пропуска букв состоит в том, что из сообщения у=Ь1Ь2,…bl пропадут одна или несколько букв, стоящих на некоторых местах. Искажение типа вставки состоит в добавлении одной или нескольких букв алфавита Ω в сообщение y=b1,b3,...,bL.

|

||||||||

|

Последнее изменение этой страницы: 2017-02-10; просмотров: 346; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.222.240.21 (0.012 с.) |

A.

A. К (здесь в рассуждениях мы используем модель шифра Шеннона, где под X понимается множество открытых (содержательных) текстов). До момента передачи у

К (здесь в рассуждениях мы используем модель шифра Шеннона, где под X понимается множество открытых (содержательных) текстов). До момента передачи у  X. Уравнение расшифрования у

X. Уравнение расшифрования у  У при ключе k

У при ключе k  Х, то есть абонент В не прочтет сообщение и сочтет его за ложное сообщение (напомним, что в качестве X выступает множество всех содержательных текстов);

Х, то есть абонент В не прочтет сообщение и сочтет его за ложное сообщение (напомним, что в качестве X выступает множество всех содержательных текстов); Х. В этом случае В получит открытое ложное сообщение х= k-1у и действуя в соответсвии с этим сообщением может нанести себе ущерб.

Х. В этом случае В получит открытое ложное сообщение х= k-1у и действуя в соответсвии с этим сообщением может нанести себе ущерб. Х),

Х), Х - сообщение, которое наносит максимальный ущерб абоненту В; противник может попытаться навязывать такое сообщение у

Х - сообщение, которое наносит максимальный ущерб абоненту В; противник может попытаться навязывать такое сообщение у

. Он совпадает со среднем числом попыток про- тивника «наугад» (случайно и равновероятно) навязывания у

. Он совпадает со среднем числом попыток про- тивника «наугад» (случайно и равновероятно) навязывания у

х=у, уравнение расшифования записывают в виде π-1y=x.

х=у, уравнение расшифования записывают в виде π-1y=x.