Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Обеспечение качества обслуживания

Стандарт Wi-Fi Multimedia (WMM) является сертификацией Wi-Fi Alliance, базирующейся на стандарте IEEE 802.11e. Он обеспечивает основные возможности QoS для сетей IEEE 802.11. Отдавая приоритет VoIP-трафику над процессами, менее чувствительными к скорости передачи данных, можно добиться уменьшения флуктуации интервалов между пакетами при их прохождении по сети. Использование QoS является простым и недорогим решением для серьезного улучшения качества VoIP-звонков. При настройке QoS в беспроводной сети следует установить приоритет VoIP-трафика. В результате беспроводная точка доступа будет использовать методы управления перегрузками и их предотвращения, что обеспечит приоритетную передачу VoIP-пакетов по сравнению со всеми остальными пакетами. Введение QoS в беспроводную среду позволяет получать более предсказуемые характеристики сети и более высокие скорости передачи, сокращая при этом джиттер и минимизируя эффекты от потерянных пакетов и пакетов, переданных вне последовательности. Включение механизма QoS – вещь достаточно простая, требуется лишь изменение настроек станций и беспроводной точки доступа. Считается, что QoS обладает наилучшим соотношением цена/качество из всех средств настройки беспроводных сетей. Также качество обслуживания обеспечивается при помощи стандарта QoS для голоса в сетях Wi-Fi. В идеале, клиентские устройства при передаче голоса поверх Wi-Fi должны заявлять о своих требованиях к полосе пропускания, а беспроводная сеть — по возможности удовлетворять эти требования. Беспроводное оборудование Cisco с реализацией WMM, например, проверяет, имеет ли точка доступа в зоне действия беспроводного телефона достаточную полосу пропускания для активации голосового вызова. Средства поддержки WMM определяют, каким образом клиентские терминалы и точки доступа обмениваются информацией о своих потребностях в сетевых ресурсах и соответствующих возможностях. Когда телефон подсоединяется к точке доступа, специальные программные алгоритмы задают параметры соединения для каждого из подключенных устройств, причем голосовой трафик может иметь наивысший приоритет. WMM реализует в беспроводных телефонах метки голосовых пакетов, чтобы точки доступа и беспроводные коммутаторы могли обрабатывать входящие пакеты в соответствии с установленным приоритетом и отправлять их в соответствующую проводную VPN.

Когда пользователи сервиса VoWi-Fi осуществляют вызовы, они нередко передвигаются по офису, заставляя беспроводную сеть передавать управление вызовами от одной точки доступа к другой. Роуминг подобных услуг является критически важным для заказчиков, но создает серьезную проблему для производителей. Телефоны и другие сетевые системы должны поддерживать поиск следующей точки доступа и определять, имеет ли она полосу пропускания, достаточную для поддержки вызова.

Обеспечение безопасности Изначально с момента появления этих сетей они обладали очень низкой защищенностью от перехвата данных. В этом их отличие от проводных сетей, где перехват невозможен без физического доступа к среде передачи. Радиосети оказываются практически беззащитными, если не применять специальных средств, аппаратных или программных средств защиты информации (ЗИ). Попытаемся открыть основные моменты, от которых в конечном итоге зависит безопасности в беспроводных сетях передачи данных (БСПД). В настоящее время практически везде ведутся исследования по двум направлениям. Первое направление можно охарактеризовать, как идентификация угроз, присущих БСПД с целью ЗИ Второе направление, это разработка и внедрение плана мобильной (фиксированной) безопасности, защита от нападения извне. Таким образом, прежде, чем приступить к строительству сети, необходимо выявить все возможные направления, по которым будут идти атаки, проанализировать вероятность угрозы для строящейся БСПД, и быть готовыми к противостоянию данных атак. Атаки в БСПД разделяются их на физические и виртуальные (анонимные, удаленные). Физические атаки – это атаки, которые присущи с непосредственным физическим соприкосновением атакующего с оборудованием оператора. Виртуальные – это удаленные атаки посредством, подслушиваний, радиоперехвата, глушение, создание ложных точек доступа. Типичная (виртуальные) атака состоит из следующих шагов: Идентификации атакуемой БСПД; Широкополосное чтение трафика БСПД;

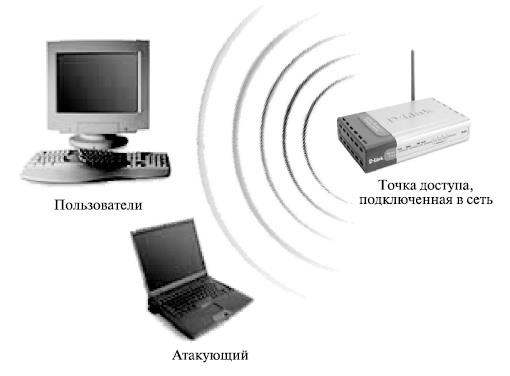

Инъекции пакетов, генерации трафика, с целью определения кодового ключа БСПД (с помощью программного обеспечения). Взлом кодового ключа, защиты, или пароля (с помощью программного обеспечения) при наличии достаточного количества перехваченных пакетов. При необходимости расшифровка перехваченного трафика. Участие в работе сети, и проведение атак против самой БСПД или ее абонентов. Пакеты, передаваемые в радиосетях, в радиоэфире едва ли можно контролировать. Поэтому необходимо исходить из того, что злоумышленник способен прочитать все передаваемые в радиоэфире пакеты, к примеру, при помощи сканирующего радиоприемника оснащенного декодирующими модулями, работающей в режиме радиочастотного мониторинга. Наиболее распространенная проблема в таких открытых и неуправляемых средах, как беспроводные сети, - возможность анонимных атак. Анонимные вредители могут перехватывать радиосигнал и расшифровывать передаваемые данные, как показано на рис. 3.12. Оборудование, используемое для подслушивания в сети, может быть не сложнее того, которое используется для обычного доступа к этой сети. Чтобы перехватить передачу, злоумышленник должен находиться вблизи от передатчика. Перехваты такого типа практически невозможно зарегистрировать, и еще труднее помешать им. Использование антенн и усилителей дает злоумышленнику возможность находиться на значительном расстоянии от цели в процессе перехвата.

Атака «подслушивание»

Рис. 3.12 Подслушивание позволяет собрать информацию в сети, которую впоследствии предполагается атаковать. Первичная цель злоумышленника - понять, кто использует сеть, какие данные в ней доступны, каковы возможности сетевого оборудования, в какие моменты его эксплуатируют наиболее и наименее интенсивно и какова территория развертывания сети. Все это пригодится для того, чтобы организовать атаку на сеть. Многие общедоступные сетевые протоколы передают такую важную информацию, как имя пользователя и пароль, открытым текстом. Перехватчик может использовать добытые данные для того, чтобы получить доступ к сетевым ресурсам. Даже если передаваемая информация зашифрована, в руках злоумышленника оказывается текст, который можно запомнить, а потом уже раскодировать. Другой способ подслушивания - подключение к беспроводной сети. Активное подслушивание в локальной беспроводной сети обычно основано на неправильном использовании протокола Address Resolution Protocol (ARP). Изначально эта технология была создана для "прослушивания" сети. В действительности мы имеем дело с атакой типа MITM (Man In The Middle - "человек посередине") на уровне связи данных. Они могут принимать различные формы и используются для разрушения конфиденциальности и целостности сеанса связи. Атаки MITM более сложны, чем большинство других атак: для их проведения требуется подробная информация о сети. Злоумышленник обычно подменяет идентификацию одного из сетевых ресурсов. Когда жертва атаки инициирует соединение, мошенник перехватывает его и затем завершает соединение с требуемым ресурсом, а потом пропускает все соединения с этим ресурсом через свою станцию. При этом атакующий может посылать и изменять информацию или подслушивать все переговоры и потом расшифровывать их. Атакующий посылает ARP-ответы, на которые не было запроса, к целевой станции локальной сети, которая отправляет ему весь проходящий через нее трафик. Затем злоумышленник будет отсылать пакеты указанным адресатам. Таким образом, беспроводная станция может перехватывать трафик другого беспроводного клиента (или проводного клиента в локальной сети).

|

||||||

|

Последнее изменение этой страницы: 2017-02-07; просмотров: 106; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.14.6.194 (0.007 с.) |