Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Детерминированная модель ресурсопотребления драйверного уровняПри рассмотрении потока данных в цифровых АТС, драйверный уровень для ЭВМ СЗИ является основным, так как продуктивность всего комплекса СЗИ, как прикладной системы, определяется продуктивностью канала ЭВМ СЗИ – ОЗУ, реализуемого драйверным уровнем. Кроме того, возможности оптимизации интерфейса УСРФЗ (устройства связи с резидентом функций защиты) и схем построения драйверного уровня ограничены потенциальными «узкими местами», выявление которых облегчается при анализе потока данных драйверного уровня. На этом же уровне редко сказываются эффекты конфликтного использования протоколов при работе на общей шине. Здесь проявляются и асинхронные эффекты, которых следует ожидать из-за: • неуправляемой (по начальным предположениям) интенсивности запросов на прерывание при окончании обмена с резидентными блоками АТС; • прерываемого обслуживания, если драйверные трассы достаточно длинны; • неуправляемой интенсивности приема директив из-за дисперсии относительно ожидаемого времени приема. Распределение задержек на драйверных трассах дает исходные данные для анализа алгоритмических драйверов УСРФЗ. При обмене информацией между ЭВМ СЗИ и РФЗ ведущей стороной является ЭВМ СЗИ, а ведомой блоки ЭВМ с резидентными функциями защиты. Передача сообщений осуществляется сигнальными единицами переменной длины. Обычно используются два типа сигнальных единиц: · Значащая; · Служебная. Программное обеспечение СЗИ работает под управлением ОС реального времени. Изложим предложения, объясняющие необходимость детального моделирования ресурсов на драйверном уровне. На рис. 1 изображена блок-схема системы защиты. Как видно из рисунка, связь ЭВМ СЗИ с АТС обеспечивается двухуровневой системой. На первом уровне работают устройства связи с резидентными функциями защиты (УСРФЗ). УСРФЗ представляют собой i однотипных аппаратно-программных устройств, реализованных как предпроцессоры. На втором уровне через устройство УС УСРФЗ i имеют доступ к общей шине ЭВМ СЗИ. УС всегда в один и тот же момент работает только с одним УСРФЗ, обеспечивает арбитраж шины и разрешает трансляцию соответствующих сигналов выбранного УСРФЗ к ресурсам системы защиты. Автомат выбранного УСРФЗ можно рассматривать как обслуживающий прибор без прерывания обслуживания («блокирующий»). Для алгоритма обслуживания зон РФЗ достаточно сложно фиксировать дисциплину обслуживания: выбор первого обслуживающего резидента определяется временем прихода сообщения с АТС и в этом смысле соответствует дисциплине ЕР (Exernal Priority – «внешний приоритет»). Однако обслуживание последующих подканалов в выбранном УСРФЗ связано со спецификой режима сканирования сконфигурированных РФЗ и для систем реального времени может быть приближено i уровневой дисциплиной «передний план – фон» FBN (fail back), где N – количество загруженных резидентов (подканалов), а уровень переднего плана (F) определяется динамически дисциплиной ЕР. Для модели средних значений вполне допустима замена дисциплины EP/FB на RR (Round Robin) – циклический опрос. Автомат УС в такой системе функционирует с дисциплиной FILO. Специфика очередей с дисциплиной FILO связано со значительной (в сравнении с дисциплиной FIFO и RR) дисперсией времен пребывания в очереди. Согласно работам [3,4] в режиме высокой нагрузки, то есть при r®1, дисперсия времён пребывания в очереди (ассимптоматическая) определяется членом 1/1 – r ® ¥. Применительно к рассматриваемой задаче рост асинхронных задержек неизбежно влияет на индекс реактивности СЗИ по отношению к оператору системы защиты и нарушает расписание работ драйвера УС. Рассмотрим эффекты задержек более детально. Приращение набора данных, проходящих через драйвер УС, определяется, главным образом, потоком входных директив с рабочих терминалов. То есть существует своего рода обратная связь по данным: увеличение пропускной способности драйвера УС невозможно без увеличения количества рабочих мест (терминалов) в конфигурации ЭВМ СЗИ, предполагает достаточный запас по пропускной спосовности УС. Этому эффекту противодействует эффект «обратной связи по ассинхронным запросам», рост интенсивности запросов на прерывание ЦП увеличивает до определённого предела (исчерпание ресурса ассинхронного протокола) интенсивность потока данных, но вызывает падение субьективной интенсивности выхода (приведённой к персональному терминалу), затем, в зоне перегрузки, уменьшает продуктивность драйвера УС, блокируя ресурс протокола ЦП и сдвигая рассписание. Рассматриваемые эффекты характерны для конкретных СЗИ в конфигурации ЭВМ СЗИ и, по существу, представляют гипотезу, оценивая СЗИ с точки зрения функциональной эффективности. Рассмотрим качественное (гипотетическое) поведение СЗИ более подробно чтобы откорректировать определение критерия стоимость/эффективность применительно к ФПО ЭВМ СЗИ. Стандартное определение эффективности ЭВМ СЗИ в задачах реального времени определяется через индекс производительности П1 [5]. Из–за специфики применения СЗИ стандартное определение эффективности необходимо откорректировать с учётом поставленных оптимизационных задач:

В обоих случаях стандартный индекс П1 должен быть заменён индексом продуктивности УС при безусловном ограничении на точность выполнения расписания, соответственно диаграммы Кивиата, приведённые в [5], необходимо корректировать. В общем случае следует ожидать стоимость/эффективность П1 > стоимость/эффективности ФПО. Изложим гипотезу оценивания. На рис. 2 представлен вид функции субъективной интенсивности при наличии ресурсных ограничений – «ступенька», заимствованный из [6], где приведено детальное обсуждение ситуации.

Рис. 2. Эффект «ступенька» На основании изучения структуры подобных комплексов СЗИ, имеющих общую шину, предполагаем, что основным ресурсом ограничения будет ресурс асинхронной части протокола центрального процессора – драйверный уровень, и сформулируем прогноз поведения разрабатываемого комплекса СЗИ, который и определит выбор детальных моделей. Воспользуемся при этом зависимостью «объективная интенсивность – интенсивность запросов на прерывание драйверного уровня», причем последняя характеристика линейно зависит от количества операторов СЗИ (терминалов) в конфигурации. Прогнозируемая на качественном уровне зависимость приведена на рис. 3 и является демонстрацией эффекта «ступенька», представленного на рис. 2, применительно к разрабатываемой СЗИ. Зоны 1 и 1' на рис. 3 соответствуют уровню загрузки, который позволяет выдержать расписание обменов через УС при достаточной пропускной способности по асинхронному протоколу процессора. Граница между зонами 1 и 2 на рис. 3 соответствует максимально допустимой интенсивности входного потока при соблюдении расписания обменов через УС. Зона 2 может быть охарактеризована как «зона перенастройки» [6], соблюдение расписания вследствие хаотического поведения задержек проблематично, хотя принципиально, соответствующий зоне 2 уровень объективной интенсивности может быть достигнут за счет введения мультиплексора (снижение интенсивности асинхронных запросов при сохранении суммарной интенсивности потока данных при обмене с терминалами) или с помощью специального устройства, работающего на протокол ПДП для снижения интенсивности асинхронных запросов. Зона 2_ – «критическим ресурсом становится пропускная способность общей шины ЭВМ СЗИ, поведение систем практически перестает зависеть от структуры и организации ФПО. Резюмируя, потребуем на методическом уровне моделирования привязки (калибровки) результатов по диаграмме рис. 3, что позволит получить как оценки конфигурации, так и оценки допустимого баланса, поддерживающей ФПО среды ОС реального времени. Последнее замечание необходимо уточнить применительно к задачам системы защиты. Зависимость от системной поддержки СЗИ в терминах прогнозного поведения по функциональной зависимости проявляется в зонах 1, 1’, 2 при монотонном возрастании эффективности ФПО следующим образом. Зона 1: система реального времени с диалоговым управлением, мало загруженная; независимые асинхронные потоки терминалов; возможно применение стандартных операционных систем реального времени. Зона 1’_: при независимых потоках имеем систему «жесткого РВ»; необходимо применять ядро ОС, поддерживающее расписание работ, что резко увеличивает стоимость ФПО. Зона 2: работоспособна только система «жесткого РВ» при мультиплексированных асинхронных потоках или выведенных на уровень протокола ПДП потоках данных; рост стоимости ФПО, возможно, оправдан в этой зоне (хотя соотношение стоимость/эффективность

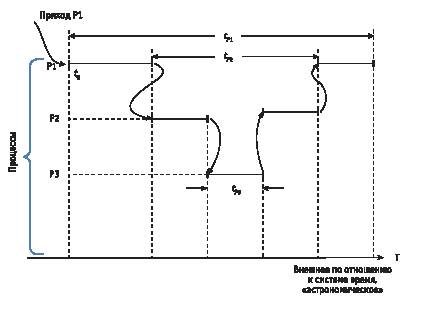

Рис. 3. Прогнозная кривая П1 падает за счет расширения конфигурации). Важность калибровки модели по конфигурации ЭВМ СЗИ и привязки (уточнения) прогнозного поведения очевидна. Следующий тезис касается вопросов реализации модели. С точки зрения техники моделирования, очевидно, имеет значение предположение о функции распределения асинхронных запросов. Стандартные предположения об экспоненциальном распределении не оправдываются в случае применения мультиплексоров. Но для фиксированной архитектуры систем с общей шиной можно указать зону очереди, функция распределения запросов на загрузку которой при любых условиях соответствует функции распределения асинхронных запросов. В терминах программно-аппаратного архитектурного интерфейса имеется в виду следующее. Асинхронный запрос, принятый к обслуживанию арбитром ЦП, влечет за собой прерывание фонового процесса (программного) и запись в DSA (Dinamic Storage Allocation). Возможна рекурсия: прерывание прерывающего процесса, если время выполнения трассы подпрограммы обработки следующего запроса превышает текущий интервал между последовательными асинхронными запросами. Рисунок 4 иллюстрирует ситуацию для прерываемых процессов Р1 и Р2: стрелками отмечены переходы к обслуживанию.

Рис. 4. Распределение асинхронных запросов для прерываемых процессов. Отметим, что к моменту времени t 0 захватывается максимальная область DSA. Если рассматривать процесс Р1 по отношению к ресурсу DSA, то захват DSA процессами Р2 и Р3 эквивалентен замедлению процесса Р1 на интервал tр 2, а интервалы tр 3 и tр 2 можно рассматривать как время совместного использования ресурса DSA процессами Р1, Р2, Р3 соответственно. При сделанных ранее предположениях об «открытых», то есть прерываемых, асинхронных трассах схема использования DSA асинхронными процессами может быть сведена к задаче совместного использования несколькими процессами общего ресурса памяти (с перекрытием обращений) в постановке [7] для архитектуры с общей шиной. Заканчивая анализ предпосылок, заметим, что в силу архитектурных соглашений детерминированная модель «захвата» DSA и замедления процесса отвечает отмеченным выше требованиям к модели драйверного уровня настоящего подпункта и не зависит (только для архитектуры с ОШ) от функции распределения входных асинхронных запросов на прерывание. Адаптируем схему Экхауза [7] применительно к СЗИ. При выводе модели жестко фиксируем архитектуру ЭВМ СЗИ и воспользуемся преобразованием «временные соотношения асинхронных запросов – разбиение DSA на блоки сохранения». Важно при этом отметить, что динамические характеристики нормированных трасс и отношение предшествования асинхронных запросов сохраняются в модели при указанном преобразовании (по загрузке элементов УС), модельное замедление конкурирующих за DSA асинхронных запросов отражает загрузку протокола процессора асинхронной составляющей и позволяет, кроме того, получить аналог средней длины очереди автомата УС для нормированных асинхронных запросов (в нашем случае для тех запросов, для которых справедливо предположение о независимости).

Тема 2. Лекция3. Мониторинг и предотвращение атак сетей ОКС-7

1. Цели и задачи мониторинга сигнальной информации Сегодняшняя реальность телекоммуникационных технологий базируется на реализации стандартизованных платформ и ориентирована на каналы со скоростью 64 кбит/с цифровой /аналоговой коммутации на базе персональных компьютеров и открытых платформ с использованием ориентированных на передачу пакетов архитектур. Однако лавинообразный рост трафика и его неконтролируемость являются причинами множества возникающих проблем. Поэтому важное место во всей совокупности требующих своего решения задач занимает мониторинг соединительных линий на предмет анализа контента. Целью мониторинга является защита информационной сферы доверенной системы и/или сети. История обеспечения информационной безопасности как наука возникла довольно давно, но лишь в последние два десятилетия она перестала работать исключительно на военные ведомства и проблемой стали заниматься различные организации не связанные с министерствами обороны. Обострение проблемы обеспечения информационной безопасности, на сегодняшний день, наблюдается для всех членов ряда государство-общество-личность. И, как следствие, предпринимаются все более интенсивные, а иногда агрессивные, попытки защитить свои интересы в информационной сфере. Схематически интересы членов этого ряда в сфере информационной безопасности и синтезированы их основные цели, можно представить в следующем виде (рис.1).

Рис.1. Основные цели членов ряда государство-общество-личность в сфере информационной безопасности. Эффективное достижение целей мониторинга соединительных линий возможно только при интегрированном подходе к обеспечению трех рациональных принципов: 1. определение областей применения системы мониторинга для эксплуатации проектируемых структур; 2. анализ принципов мониторинга, с учетом соответствующего состояния техники и технологии; 3. разработка методов и алгоритмов расчета количественных характеристик системы мониторинга. Необходимость построения и использования системы мониторинга представляется весьма очевидной по ряду причин. Вот некоторые из них: • реализация коммерческих и государственных интересов; • возможность влияния на трафик сети в режиме реального времени; • возможность получения дополнительной технологической и эксплутационной информации о сети; • возможность создания «доверенных» телефонных сетей; • возможность аппликации базовых принципов мониторинга на сети следующего поколения. Защита информационной сферы телекоммуникационных сетей осложнена рядом объективных причин, таких как: • использование АТС зарубежного производства; • отсутствие адекватных средств защиты телефонной сети; • сложность современных сетей связи и т.д. К сожалению, предлагаемые средства защиты информации в основном рассчитаны на сети передачи данных, в то время как практически отсутствуют подобные решения, ориентированные на открытую телекоммуникационную инфраструктуру. В создавшихся условиях необходим новый подход к данной проблеме, ориентированный на всех участников ряда государство-общество-личность и использование механизмов защиты, повышающих общий уровень безопасности сети и позволяющий дать более высокую гарантию относительно как отдельного узла, так и сети в целом. На рисунке 2 представлена общая структура подключения АТС к открытой сети общего пользования, с использованием гипотетического программно-аппаратного комплекса защиты.

Рисунок 2. Общая структура подключения АТС к открытой сети общего пользования Причины и последствия С точки зрения обеспечения безопасности сетей ОКС-7 угрозы могут быть классифицированы следующим образом (Рис. 1):

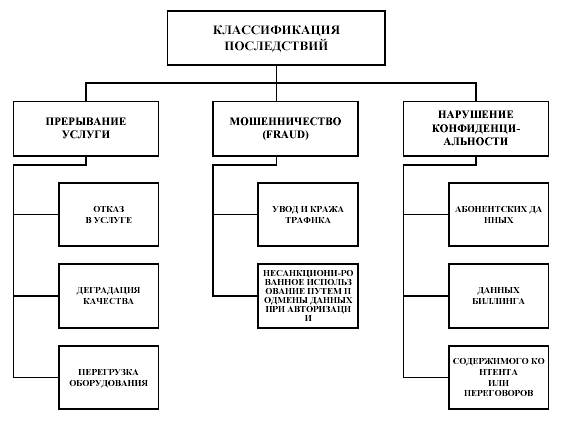

Рис. 1 Классификация видов угроз Выделяют три основных вида угроз: • несанкционированный доступ к ресурсам; • перегрузки; • самопроизвольное распространение сбоев по сети. Злоумышленники зачастую комбинируют атаки разного типа с учетом специфики объекта нападения и поставленной цели, что вызывает самые неприятные последствия, такие как: · снижение качества связи, · отказ предоставления услуги, · мошенническое использование ресурсов · увод трафика (Рис. 2).

Рис. 2 Классификация последствий Оказалось, что, снизив возможности атак в разговорном канале, сети ОКС-7 не избежали других уязвимых точек. Причина: Протокол изначально был спроектирован для использования только в закрытой инфраструктуре телекоммуникационного сообщества, в связи с чем, обладает слабыми возможностями аутентификации. В условиях конвергенции сетей и услуг традиционные операторы и операторы сотовых сетей вынуждены предоставлять доступ к своим сетям интернет-провайдерам, выделенным коммерческим сетям и учрежденческим станциям ISDN. Присоединенные операторы (будь то обычной или IP-телефонии) зачастую не имеют никаких средств контроля доступа к сети со стороны своих абонентов, что создает угрозы возможности проведения атак со стороны пользователей этих сетей. При определенных условиях хакер в такой сети способен сгенерировать сообщение ОКС-7 и послать его со своего компьютера по открытому интерфейсу между УПАТС (PRI/DSS1) или шлюзом доступа в Интернет (TCP/IP) к оконечной АТС и далее в сеть сигнализации, что может нарушить работу телефонной сети общего пользования. Структура протокола ОКС-7 в реальном оборудовании реализована в виде системы очередей, шин, внутренних матриц и процессоров. Любая из подсистем протокола может подвергнуться перегрузке при чрезмерном трафике. Основными причинами перегрузок являются запросы изменения маршрутизации сигнального трафика, когда трафик с отказавшего звена направляется на резервное звено, а также в случае проведения телеголосований и во время социально-значимых событий. Основным источником отказов сети являются ошибки в программном обеспечении реализации ОКС-7. Причина в том, что отсутствие защитных механизмов контроля определенных ошибок в программном обеспечении могут привести к распространению отказов по всей сети. Одинаковые ошибки, существующие во всех пунктах сигнализации одного и того производителя, способны многократно усилить эффект распространения отказов. Присущие узлам сети ОКС-7 недостатки, связанные:

Однако, применение одних лишь административных мер зачастую влечет дорогостоящие процедурные ошибки, с учётом того, что, что каждый человек, привлеченный к разработке таких мер, все время принимает правильные решения. Технические решения Технические подходы, выработанные к настоящему времени для защиты сетей ОКС-7 в новых условиях конвергентных сетей, можно разделить на две группы. Первая группа предполагает особую организацию сетевой архитектуры и включает такие методы как ограничение точек взаимодействия с сетями VoIP за счет централизации звеньев доступа с их стороны, физическое разделение сигнального и голосового трафика на межсетевых интерфейсах, защита доступных через интерфейсы эксплуатационного управления АТС внутристанционных данных посредством многоуровневой системы паролей. Вторая группа подходов предполагает использование дополнительных специализированных программно-аппаратных средств для проверки (просеивания) сигнальных сообщений посредством "сетевых экранов" и/или для пассивного мониторинга посредством систем централизованного анализа и реагирования на атаки. Использование методов защиты только из одной группы не дает ощутимого результата, в связи с чем в большинстве случаев требуется применение хотя бы одного метода из обеих групп. Рассмотрим вторую группу подходов, с учётом возможности специализированного оборудования применительно к обеспечению информационной безопасности сетей связи общего пользования (ССОП) на примере межсетевого экрана SNTfirewall, системы распределенного мониторинга сетей ОКС-7 Спайдер и системы обнаружения несанкционированного использования услуг связи SNTfrauddetect, являющимися компонентами системы эксплуатационной поддержки SNToss. Архитектура данных систем соответствует принципам, рекомендованным Международным союзом электросвязи (МСЭ) для проведения измерений в целях эксплуатации ОКС-7. Рекомендации МСЭ серии Q.750 детализируют общие объектно-ориентированные принципы наблюдения за открытыми системами применительно к эксплуатационному управлению сетями ОКС-7. Межсетевые экраны Межсетевые экраны для сетей передачи данных получили широкое распространение. Оборудование, выполняющие сходные задачи для сетей связи с коммутацией каналов, стало привлекать внимание специалистов сравнительно недавно. Его применение связано, в основном, с внедрением системы ОКС-7. Межсетевой экран представляет собой специализированное устройство, подключаемое в разрыв первичному тракту ИКМ, в котором организован канал ОКС-7, и обеспечивающее просеивание сигнальных сообщений по заданным критериям с целью предотвращения угроз реализации разрушающего информационного воздействия на оборудование ССОП. Под разрушающим информационным воздействием понимают применение информационных технологий, позволяющих воздействовать на оборудование ССОП путем модификации передаваемой сигнальной информации. В качестве критерия запрета установления соединений формулируют набор требований, нарушение которых приводит к отказу в обслуживании и запрету установки запрашиваемого соединения. Для межсетевых экранов ОКС-7 критерии формулируются в зависимости от уровня протокола, сообщения которого подлежат фильтрации. Межсетевой экран с функциями просеивания сигнальных сообщений на уровне МТР предназначен для запрета прохождения транзитного сигнального трафика от/к присоединенных сетей, используя в качестве критерия списки кодов пунктов сигнализации, на уровне SCCP - номера подсистем и глобальные заголовки. Особую роль выполняют межсетевые экраны с функциями просеивания и блокировки сигнальных сообщений на уровне ISUP, которые обеспечивают обработку входящих и исходящих вызовов и предназначены для контроля сигналов управления процессами установления соединений (в т.ч. во время соединения) с возможностью запрета установления соединений в случае нарушения заданных критериев. Сетевой экран SNTFirewall способен выполнять следующие функции: • проверку соответствия передаваемых сигнальных сообщений заданному протоколу, пропуская только информационные элементы, обязательные для данного типа сообщения; • обнаружение подмены цифр номера вызываемого и/или вызывающего абонентов; • изменение цифр номера вызываемого и/или вызывающего абонентов; • разрешение или запрещение обслуживания вызовов с отсутствующей информацией о номере вызывающего абонента; • поддержка "черного" и "белого" списков номеров; • фиксацию последовательностей DTMF, передаваемых в разговорном тракте; • внесение искажений в передаваемую информацию разговорного спектра с целью исключения возможности передачи команд управления кодом DTMF или организации обмена цифровой информацией с помощью модемов; • запрет дополнительных услуг по передаче пользовательских данных по каналу сигнализации; • отказ в обслуживании с фиксацией соответствующей учетной информации в регистрационном журнале удаленного центра управления.

|

||

|

Последнее изменение этой страницы: 2017-02-07; просмотров: 188; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.218.129.100 (0.005 с.) |