Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Политика безопасности на уровне доступа

Политика безопасности на уровне доступа управляет физическим доступом к компонентам сети. На этом уровне администратору системы целесообразно обеспечить наибольшую защиту от несанкционированного доступа. Физический доступ подразумевает следующее. Конфигурирование пользователей и паролей на физических устройствах. Пароли должны быть заданы для персонала служб администратора системы при любом способе доступа к коммутатору — через управляющую консоль или через эмуляторы консоли. Пароли должны быть зашифрованы средствами ОС коммутатора. Ограничение доступа через программы эмуляции терминала (Telnet, SSH, HypeiTerminal). Администратор системы должен задать тайм-аут для работы в этих продуктах. Операционная система коммутатора, не получая ввод символов от администратора в течение установленного времени, закрывает сессию и «выкидывает» пользователя- администратора. Ограничение доступа к средствам ОС коммутаторов с помощью уровней привилегий. Уровни привилегий могут быть назначены, чтобы разграничить функции администраторов системы. При этом АС должен дать кому-то из группы администраторов системный уровень для полного доступа к командам коммутатора с возможностью изменения конфигурации и параметров. Другие лица получают пользовательский уровень с возможностью выполнять ограниченное подмножество команд, которое не включает команды изменения конфигурации или функций отладки. Например, разрешаются только команды Display для просмотра параметров. Обеспечение безопасности порта подразумевает ограничение прав доступа к порту коммутатора (Port Based Network Access Control) и означает идентификацию пользователя и контроль доступа устройства к порту коммутатора на уровне доступа. Пользователь получает доступ к ресурсам сети, если проходит процесс идентификации. В случае неподтверждения подлинности пользователя, он не получает доступа к ресурсам сети, что эквивалентно его физическому отключению. Правила такого контроля были предложены в стандарте IEEE 802.lx в 2001г. Стандарт определяет правила контроля доступа к порту коммутатора и предполагает, что все производител и оборудования будут следовать им в целях стандартизации методов ААА. Но производители сетевого оборудования в значительной степени расширяют этот стандарт и вносят дополнения в реальных продуктах.

Так, производители обычно вводят контроль no МАС- адресу устройства, подключаемого к коммутатору, и возможность подсоединения к данному порту не одного, а нескольких портов пользователей (для осуществления перекоммута- ции). Стандарт 802.1х различает два вида портов: — неконтролируемый порт (к порту может подключиться любой пользователь); — контролируемый порт (к порту может подсоединяться только порт со специальным паролем).

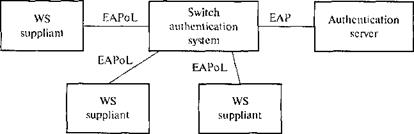

Согласно этому же стандарту существуют два вида контроля портов: — физический контроль (только один порт рабочей станции или сервера может подключиться к данному порту аппаратуры); — логический контроль (к порту могут подключаться разные физические порты). Для поддержания механизма аутентификации был разработан протокол ЕАР [26] и его реализация с помощью технологии RPC (рис. 10.1). На рабочей станции WS находится программный продукт, называемый агентом (suppliant). На коммутаторе работает программный продукт — аутентификационная система (authentication system, аутентификатор). Информация для аутентификации хранится на специальном сервере (authentication server), который может находиться под управлением служб администратора информационной системы предприятия или у оператора связи в центре аутентификации. Сервер и аутентификатор работают по протоколу ЕАР (Extensible Authentication Protocol, расширяемый протокол аутентификации), а агент и аутентификатор взаимодействуют по протоколу EAPoL (Extensible Authentication Protocol over LANs). Пакет ЕАР содержит (по стандарту) специальную информацию для аутентификации. Приведем примеры пакетов ЕАР: — ЕАР-пакет: пакет содержит информацию аутентификации; — EAPoL-start: пакет инициализации аутентификации, генерируется запрашивающей стороной; — EAPoL-logoff: пакет запроса об окончании сеанса, передает состояние аутентификации; — EAPoL-key: пакет, содержащий ключ для кодирования ЕАР-пакетов. Агент запрашивает у аутентификатора разрешение доступа к порту. Аутентификатор проверяет права доступа на сервере аутентификации и разрешает доступ при наличии прав у запрашивающего порта. Контролируемый порт может начать работу только после успешного завершения процедуры аутентификации.

При этом к задачам администратора системы относятся: — задание параметров контроля доступа к портам (разрешить или запретить доступ к порту, выбрать тип контроля порта, задать пул портов и адресов); — проверка права доступа к портам; — контроль числа попыток аутентификации, периода рукопожатия (handshaking), периода принудительного «выбрасывания» из системы, если аутентификация не пройдена. Недостатком стандарта IEEE 802.lx является то, что в нем не предусмотрена работа удаленных пользователей (например, соединение по dial-up). Как уже отмечалось, часть производителей сетевой аппаратуры вводит контроль доступа по МАС-адресам. В этом случае администратору системы необходимо помнить следующие моменты [21, 22, 37, 39]: — безопасность порта нельзя применять к магистральным (транковым) связям, потому что они аккумулируют данные от нескольких виртуальных сетей VLAN и MAC адресов; — функция безопасности порта не может быть активирована на порту получателя или источника SPAN — анализатора коммутируемого порта; — на безопасном порту нельзя сконфигурировать динамическую или статическую запись САМ (connect addressable memory) [37, 39]; — после включения функции безопасности порта, все статические или динамические записи САМ, связанные с портом, удаляются, а любая постоянная запись САМ рассматривается как безопасный MAC адрес [37, 39]; — коммутаторы не всех производителей поддерживают безопасность порта. По умолчанию установки коммутатора разрешают доступ со всех МАС-адресов на все порты коммутатора. При включении функции безопасности порта необходимо явно указать МАС-адреса, которым разрешается доступ к портам коммутатора. Портам разрешается использовать статические или динамические назначения МАС-адреса. При динамическом назначении МАС-адреса и включении функции безопасности порта узел, первым пославший пакет со своим МАС-адресом, задает тем самым безопасный адрес порта. Если на порт коммутатора поступит фрейм от другого узла, соответственно, с другим МАС-адресом, то порт автоматически перейдет в выключенный режим. При статическом назначении МАС-адреса сетевому администратору необходимо вручную его назначить. Это наиболее безопасный способ создания списка адресов источников. Однако он требует много времени и усилий, особенно в больших сетях. Внедрение средств управления. При первой установке операционной системы на коммутатор все порты коммутатора назначаются виртуальной сети VLAN1. Обычно эта виртуальная сеть сохраняется как виртуальная сеть управления. В результате, если порты не были перенастроены или были повторно установлены по умолчанию, то любой пользователь, войдя в виртуальную сеть VLAN1, автоматически попадает в виртуальную сеть управления. Для решения этой проблемы целесообразно переместить виртуальную управляющую сеть VLAN1 в другую виртуальную сеть. Более подробно вопросы о предлагаемых средствах защиты безопасности рассматриваются в технической документации по ОС производителей коммуникационных средств, например в [37, 39 ].

9.5. Обеспечение безопасности при удаленном доступе к сети предприятия В настоящее время для получения удаленного доступа к сети предприятия наиболее часто используется технология VPN — технология частных виртуальных сетей. Сеть VPN представляет собой логическую сеть, которая функционирует в уже существующей физической инфраструктуре [20, 26]. При этом каналы выделяются отдельным пользователям, которые могут иметь свою собственную систему IP-адресации, свои схемы маршрутизации и проводить свою политику безопасности. Определение «частная» в терминологии VPN-сетей может рассматриваться также в контексте обеспечения безопасности. В качестве мер безопасности используют туннельные технологи и алгоритмы шифрования. Все современные VPN-технологии делят на две категории: надежные и безопасные. К надежным VPN-технологиям относят технологии на базе MPLS-коммутации с использованием протоколов BGP или L2VPN [26], к безопасным — технологии IPSec, L2TP или L2TP с применением протоколов IPSec и РРТР. Рассмотрим только безопасные технологии (более подробно см. [20, 26]). Виртуальная частная сеть VPN создается в открытой сетевой инфраструктуре, например в глобальной сети Интернет, и обеспечивает: — поддержку удаленного доступа; — поддержку нескольких удаленных друг от друга узлов, соединенных между собой выделенными линиями; — возможность провайдеру VPN разметить на своих серверах различные службы для пользователей VPN-сети (например, Web-страницы); — поддержку не только соединений внутри VPN-сети, но и связь между разными VPN-сетями, а также выход в сеть Интернет.

|

||||||||

|

Последнее изменение этой страницы: 2016-12-30; просмотров: 441; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.118.37.120 (0.01 с.) |

Рис. 10.1. Архитектура системы аутентификации

Рис. 10.1. Архитектура системы аутентификации