Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Построение системы аутентификации при многократной передаче сообщений.

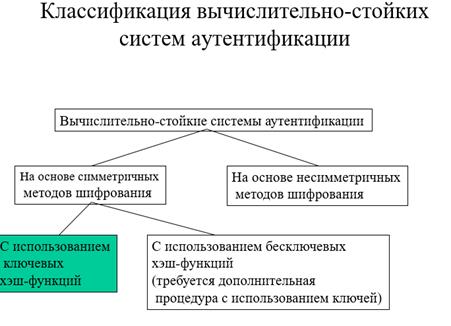

Вычислительно-стойкие системы аутентификации.

Различают два класса вычислительно стойких систем аутентификации: · - с использованием симметричных методов шифрования; · - с использованием несимметричных методов шифрования. Вычислительно стойкие системы аутентификации, как и безусловно стойкие, используют в основном технику хеш-функций, сконструированных, однако, по другому принципу. Эти хеш-функции делятся также на два основных класса: · - ключевые хеш-функции (зависящие от секретного ключа, разделяемого между законными пользователями); · - бесключевые хеш-функции, вычисляемые по полностью открытому алгоритму. В последнем случае, для того чтобы обеспечить преимущество законным пользователям перед незаконными, необходимо после выполнения бес- ключевого хеширования выполнить дополнительную процедуру с использованием ключей. В иностранной технической литературе принято называть ключевые хеш-функции, предназначенные для криптографического применения, кодом аутентификации сообщений (кратко - МАС-кодом), тогда как бесключевые хеш-функции называют там кодом, обнаруживающим модификации (кратко - MDC-кодом).

Исторически первыми появились симметричные криптографические системы. В симметричной криптосистеме шифрования используется один и тот же ключ для зашифровывания и расшифровывания информации. Это означает, что любой, кто имеет доступ к ключу шифрования, может расшифровать сообщение. На предоперационной стадии ключ еще не доступен для штатного использования в криптосистеме. Находясь в операционной стадии жизненного цикла, ключ доступен пользователям криптосистемы и применяется ими в штатном режиме. На постоперационной стадии ключ более не используется в штатном режиме, но доступ к нему возможен в особом режиме для специальных целей. На стадии выхода из эксплуатации ключ более недоступен, а все записи, содержащие зна-чение ключа, удалены из криптосистемы. Главная цель – исключить возможность попадания к посторонним лицам ранее использовавшихся ключей. Криптографические ключи нельзя просто вывести из употребления – необходимо физически уничтожить все копии ключей из памяти аппаратных средств криптографической защиты.

Способы генерирования случайных чисел при формировании ключей.

|

||||

|

Последнее изменение этой страницы: 2016-12-30; просмотров: 405; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.224.44.108 (0.004 с.) |