Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Cетевые компоненты протокола SIPСтр 1 из 8Следующая ⇒

ГЛАВА 18. IP-телефония

IP-телефония или передача голосовых данных по сетям IP (Voice over IP - VoIP) — это технология, использующая Интернет (IP-сеть) в качестве основного средства передачи данных. В отличие от сети с коммутацией каналов ТфОП/ISDN сеть Интернет, на базе которой строится VoIP, основана на коммутации пакетов. В сети VoIP, также как и в сети ТфОП/ISDN принята выделенная от транспортного потока сеть сигнализации (отличающаяся от ОКС№7). Из нескольких созданных систем сигнализации для VoIP по выполнению функций установления, управления и разъединения соединения наиболее широко используются два протокола: разработанный ITU-T протокол H.323 и протокол прикладного уровня инициирования сеанса связи SIP (Session Initiation Protocol), разработанный инженерной группой Интернет IETF. С позиции традиционной телефонии VoIP часто воспринимается, как сеть нового поколения NGN (Next Generaton Network). Под этим понимается сеть пакетной коммутации под управлением гибкого (программного) коммутатора (softswitch), поддерживающего широкополосный абонентский доступ и мультисервисное обслуживание трафика [А.В.Росляков и др. Сети следующего поколения NGN. –М.: Эко-Трендз, 2008, 424 с. ]. SIP наиболее популярен у разработчиков сетей связи нового поколения NGN [52]. Программный коммутатор в SIP позволяет обеспечить сопряжение сетей с разными системами сигнализации, а так же совместную работу транспортных шлюзов разных поставщиков оборудования. Для транспортировки мультимедийных данных (аудио, видео, текст, факс) в реальном масштабе времени между участвующими в сеансе связи пользователями VoIP используется транспортный протокол реального масштаба времени RTP (Real-Time Transport Protocol) [53]. При этом следует учесть, что качество телефонной связи оператором не гарантируется. Это объясняется тем, что полоса пропускания зависит от загруженности публичной сети Интернет (данными, речью, видео и др.). Это значит, что задержки при прохождении речевых IP-пакетов определенных соединений могут быть большими. Технология VoIP рассматривается как серьезный конкурент ТфОП/ISDN, сегодня отобрала у нее примерно 20% трафика [52]. Сети IP предоставляют возможность установление следующих видов соединений. · От телефонного аппарата к телефонному аппарату, которые подключены к ТфОП.

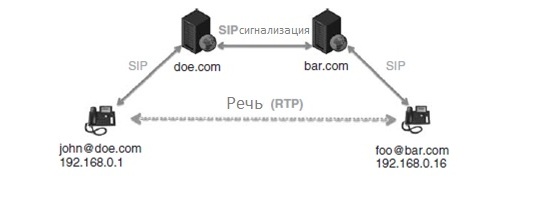

· От компьютера к телефонному аппарату. Мультимедийный компьютер, имеющий программное обеспечение IP-телефонии, звуковую плату (адаптер), микрофон и акустические системы, подключается к Интернету. Телефонный аппарат подключен к ТфОП. · От компьютера к компьютеру. Оба компьютера оборудованы теми же средствами, что и в соединении от компьютера к телефонному аппарату. Протокол SIP 18.1.1.Упрощенный пример сети на базе протокола SIP На примере абстрактной топологи сети (рис. 18.1) покажем, как два SIP телефонных аппаратов устанавливают голосовую связь между собой. Такую упрощенную конфигурацию называют часто «SIP трапецией» [54]. Протокол SIP позволяет устанавливать не только обычные двусторонние телефонные соединения, но и многоадресные, а также широковещательные (один участник говорит, а остальные могут только слушать). Во время сеанса связи могут передаваться аудио, видео или другие данные.

Рис. 18.1. Конфигурация сети «SIP трапеция»

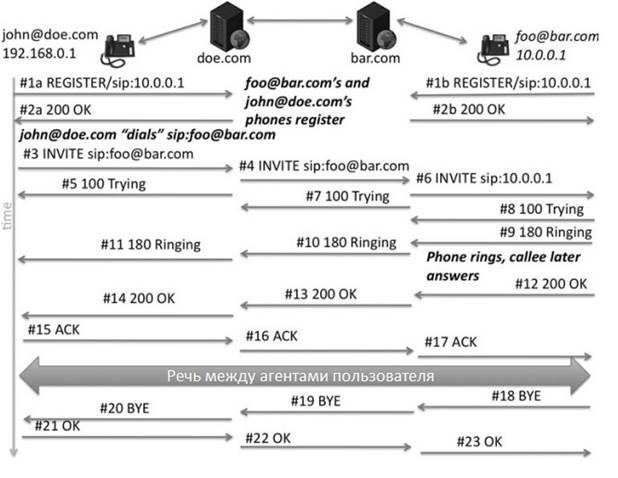

Внизу рисунка показаны два SIP-телефона, которые пользователи JON и FOO используют для разговора друг с другом. Каждый телефон имеет SIP-адрес, подобный e-mail адресу, который соответствует определенному IP-адресу (на рисунке это jon@ doe.com и foo@bar.com). Первый из них соответствует IP-адресу 192.168.0.1, а второй — 192.168.0.16. Здесь jon и foo- имена пользователей, а doe.com и bar.com – имена домена,. Прежде, чем начать обмениваться сообщениями, вызывающий абонент должен найти вызываемого абонента. Это задача протокола сигнализации SIP. Путь сообщений сигнализации проходит через узлы «SIP трапеции» (рис. 18.1). Каждый SIP- телефон соединяется с SIP сервером его домена, а сервера соединяются друг с другом. Левый на рисунке SIP телефон соединен с сервером, доменное имя которого doe.com, а правый – с сервером, доменное имя которого bar.com. В сети SIP путь пакетов системы сигнализации отличается о пути медиа-потока, причем, последний короче. SIP только создает и завершает соединение (сессию), а транспорт потока данных осуществляется по алгоритму другого протокола – протокола RTP. На примере конфигурации «SIP трапецией» приведем упрощенный цикл телефонного вызова для установления соединения. В последующих разделах приводится детализация этого процесса. SIP является протоколом сигнализации, т.е. также, как ОКС№7 в ТфОП/ISDN выполняет функцию установления, управления и разъединения соединения. На рисунке 18.2 показан упрощенный цикл телефонного вызова абонентом. Предварительно оба абонента заявляют о себе своим серверам, т.е. регистрируются. Это осуществляется отправлением запроса REGISTER (#1a и #1b на рисунке). SIP сервера отправляют положительные подтверждения на запроcы, используя ответы «200 ОК». В результате регистрируется местоположение этих SIP телефонов. Затем, когда в сообщении #3 пользователь с адресом john@doe.com набирает адрес foo@bar.com, в его сервер домена отправляется запрос на установление соединения. В терминах SIP этот запрос называется ”INVITE”. Он включает информацию кто и кого вызывает, характеристики телефонных аппаратов и другую полезную информацию. Сообщение через сервера передается вызываемому абоненту. Сервер домена doe.com определяет, что адрес назначения находится в другом домене (bar.com) и направляет туда запрос INVITE (сообщение #4). Сервер домена bar.com, используя информацию регистрации, направляет этот запрос (сообщение #4) на SIP телефон назначения (с адресом foo@bar.com). Каждый транзит (хоп) подтверждает прием запроса INVITE, отправляя сообщение ”100 trying” (#5, #7 и #8). В том случае, если подтверждение не получено, отправитель будет повторять передачу запроса INVITE. Установка вызова завершается в приведенном примере, когда вызываемый участник отвечает на вызов звуковым сигналом (“180 ringing”) извещения о поступлении к нему вызова (#9, #10 и #11). Затем вызываемый телефон выбирает кодеки для сжатия речи и отправляет окончательный положительный ответ “200 OK” вызывающему абоненту (#12). Эти сообщения далее проходят по тому же пути (#13, #14) и для надежности подтвеждаются (#15, #16, #17). Теперь соединение (сеанс) установлено и оба телефона начинают обмениваться пакетизированной речью, используя протокол RTP. Когда любой из участников сессии решает повесить трубку, он отправляет запрос BYE. Запрос BYE следует по тому же пути, что и при вызове (#18, #19, #20). На этом сеанс завершается. Окончание сеанса здесь инициируется с телефона foo@bar.com. Рассмотренная конфигурация сети на базе протокола является упрощенной только для общего описания принципов сети SIP и не позволяет описать все основные функции этой сети. К ним, в частности, относятся протоколы маршрутизации, учитывающие более сложные конфигурации сети, мобильность пользователя (т.е. способность получать доступ в любом месте), обеспечение информационной безопасности в сети и др. Для получения доступа к пользователю, который может перемещаться в пределах сети служит сервер регистрации и сервер определения местоположения пользователя. О своем местоположении пользователь информирует сервер регистрации (сообщения (#1a и #1b на рисунке). Этот сервер может быть совмещен с прокси-сервером. Для определения адреса вызываемого пользователя прокси-сервер домена doe.com связывается с сервером определения местоположения пользователя после получения сообщения #3 (на рис. 18.2 не показано).

Рис. 18.2. Цикл телефонного вызова абонентом при конфигурации сети рис. 18.1 Сообщения SIP Из приведенного примера видно, что сообщения SIP делятся на запросы и ответы.

Запросы SIP Запросы SIP (SIP request) – это сообщения, которые передаются от клиента серверу, чтобы он осуществил операцию SIP. В примерах были показаны запросы: · INVITE (приглашение на установление сеанса); · ACK (подтверждение, что клиент агента пользователя UAC получил окончательный ответ на запрос INVITE; · REGISTER (регистрация клиентом информации о его текущем месторасположения в соответствии с записями AoR пользователя на сервере SIP; · BYE (агент UA завершает установленный ранее сеанс). Позже будут рассмотрены еще два типаа запросов. · CANCEL (позволяет пользовательским агентам и сетевым серверам отменить ранее переданный запрос, если ответ на него еще не получен); · OPTION (позволяет получить информацию о функциональных возможностях пользовательских агентов и сетевых серверов).

Сервер посылает клиенту ответ SIP для того, чтобы оповестить его о состоянии запроса SIP, посланного клиентом на сервер раньше. Ответы SIP Агенты UAS и прокси-серверы создают ответы SIP на запросы SIP. Ответы SIP пронумерованы от 100 до 699 и сгруппированы как 1хх, 2хх и так далее до 6хх. По классификации они разделены на предварительные и окончательные. Предварительный ответ означает, что сервер работает, но это неокончательный ответ. Из приведенного примера к таким ответам относятся: 100 trying, 180 ringing. Завершение обработки и финальное состояние запроса SIP означает окончательный ответ. Все ответы остальных классов являются окончательными. Из приведенного примера таким ответом является “200 OK”.

Транзакции и диалоги SIP SIP – это протокол ориентированный на транзакции: взаимодействие между элементами сети происходит путем обмена сообщениями. Транзакция SIP осуществляется между агентами UAC и UAS. Она включает все промежуточные серверы SIP и состоит из всех сообщений запросов и ответов, начиная с INVITE и кончая окончательным ответом агента UAS. Транзакция SIP может установить, изменить или завершить мультимедийный сеанс. Одна транзакция состоит из запроса и нескольких ответов на него. Из приведенного примера на рис. 18.2 видно, что в транзакцию запроса INVITE входит еще один запрос ACK. Процедура транзакции запроса INVITE сложнее, чем процедуры транзакций других запросов. Примером может быть возможность отменять транзакцию после переданного запроса, если ответ на него еще не получен. Для этого необходимо отправить запрос CANCEL. Другим примером является возможность разветвления прокси-сервером запроса INVITE на несколько пунктов назначения.

Транзакция SIP может привести к установлению, изменению или завершению мультимедийного сеанса. На одном установленном сеансе может осуществляться несколько определенных транзакций. Такое состояние отношений между двумя или несколькими агентами UA называется диалогом. Транзакции SIP используют протоколы транспортного уровня TCP и UDP. При использовании протокола UDP приложение SIP запускает таймер для повторения запроса и гарантии сквозной надежности. Маршрутизация сообщений SIP Основная функция прокси-сервера является маршрутизация. Для маршрутизации сообщения поле заголовка сообщения INVITE содержит запись адреса AoR SIP вызываемого пользователя. Прокси-сервер использует этот адрес для поиска адреса получателя. Запрос может пройти через несколько прокси-серверов прежде, чем достигнет агента назначения UAC. Каждый прокси-сервер на пути следования должен принимать решение о маршрутизации. Прокси-сервер может перезаписать URI запроса и добавить в заголовок поле Via. Ответы SIP проходят через тот же набор прокси-серверов, что и запрос, но в обратном направлении. Прокси-сервер обычно выполняет функцию сервера регистрации. Таким образом, прокси-сервер имеет доступ к базе данных расположения пользователя назначения, которая создается при регистрации этого пользователя. Если в строке запрос указан прокси-сервер, несущий ответственность за домен, он осуществляет поиск в базе данных. В результате поиска могут быть получены адреса, по которым находится вызываемый пользователь. В результате сервер SIP, прежде всего, выполняет функцию маршрутизации, т.е. определяет устройство следующей транзитной точки, на которое следует переслать сообщение SIP. Ближайшая точка перехода может быть другим прокси-сервером, сервером переадресации, шлюзом ТфОП или оконечным агентом UAC. Протокол SIP-T

Звонки в SIP-телефонии можно совершать с компьютера или специального SIP-телефона, непосредственно подключенных к сети Интернет, либо с обычного телефона (через набор индивидуального пин-кода доступа), подключенного к Интернет через ТфОП. Разработан стандарт RFC 3372 [55] (c переводом в работе [56]) по установлению соединений стационарных аппаратов через сеть SIP. Такие протоколы получили название SIP-T (SIP extention for Telepfony, распространение SIP для телефонии). Кратко изложим некоторые положения этого стандарта. На рис. 18.5 приведена схема прохождения сообщений сигнализации при установлении соединений между абонентами сети ТфОП. Она включает: · участки ОКС№7 между граничными станциями ТфОП/ISDN и шлюзами сигнализации MGC (Media Gateway Controller) - MGC1 и MGC2. При этом имеется в виду сообщения всех четырех уровней системы ОКС№7. Шлюзы производят преобразование сигнальных сообщений протоколов ОКС№7 в сигнальные сообщения протокола SIP и наоборот. Шлюз MGC называют также Softswitch, преобразователем систем сигнализации. Со стороны сети SIP он является клиентом агента пользователя UAC.

· сеть SIP. ***** | proxy |***** *** *** * * * * * * * * |----| |----| /|MGC1| Cеть SIP |MGC2|\ / ---- ---- \ ОКС№7 * * ОКС№7 / * * \ / * * \ -------- * * --------- | ТфОП | ** ** | ТфОП | -------- ******* | proxy | **** ---------Рис. 18.5. Структура транзитной связи сигнализации через сеть SIP при установлении/разъединении соединений между абонентами сети ТфОП через сеть SIP Требования по взаимодействию систем сигнализации и функции протокола SIP-T изложены в стандарте RFC 3372 (табл. 18.1). Таблица 18.1. Требования по взаимодействию систем сигнализации и функции протокола SIP-T

На рис. 18.6 показана упрощенная диаграмма примера обмена сообщениями сигнализации (прикладного уровня ОКС№7, запросы и ответы SIP). Она соответствует приведенной выше на рис. структуры транзитной связи при установлении соединения. TфОП/ISDN MGC1 Proxy MGC2 TфОП/ISDN |-------IAM------>| | | | | |-----INVITE---->| | | | | |-----IAM----->| | |<--100 TRYING---| | | | | |<----ACM------| | |<-----18x-------| | |<------ACM-------| | | | | | | |<----ANM------| | |<----200 OK-----| | |<------ANM-------| | | | | |------ACK------>| | |===Двусторонняя передача речи по протоколу RTP===|Рис.18.6. Диаграмма примера обмена сообщениями сигнализации

Сообщения ОКС№7 соответствуют прикладному уровню ISUP (см. рис.17.7, глава 17). В шлюзе MGC1 сообщение ОКС№7 IAM инкапсулируется в тело запроса INVITE. Кроме этого из IAM в заголовок INVITE переносятся: в поле From – адрес вызываемого абонента; в поле To – адрес вызывающего абонента. Стек уровней устройств SIP-T включает протоколы уровней системы сигнализации ОКС-7, системы сигнализации SIP и уровней адаптации. Уровень адаптации обеспечивает интерфейс так, что транспортировка протоколов уровней сигнализации ОКС-7 осуществляется в IP-среде. На рис. 18.6, а приведен пример одного из участков SIP-T действующей сети РФ.

Рис.18.6,а. Пример участка SIP-T сети Р.Ф Протоколы переноса сообщений ОКС-7 через сеть IP, на основе которой построена система сигнализации SIP, разработаны группой SIGTRAN, входящей в техническую комиссию Интернета – IETF. Архитектура SIGTRAN предусматривает следующие уровни: · стандартный протокол IP; · уровень усовершенствованного протокола транспортного уровня TCP – протокол управления передачей потока SCTP ( Stream Control Transmission Protocol).

В результате производится передача сообщений верхнего уровня ОКС-7 в IP-сети. Интерфейс IP-сети с внешней сетью ОКС-7 обеспечивает шлюз сигнализации SG (Signaling Gateway). Одним из примеров является протокол M2UA уровня адаптации для пользователей уровня MTP2 (MTP2 Level User Adaptation Layer). Этот протокол предусматривает набор услуг, эквивалентный тому, который предоставляет уровень MTP2 уровню MTP3 в системе сигнализации ОКС-7. Шлюз SG является окончанием для звена сигнализации ОКС-7 MTP2. Используя протокол M2UA, сообщение MTP3 (с входящим в него данными пользовательского уровня ISUP) передается в Softswitch в сообщении транспортного уровня SCTP. Интерфейс IP-сети с внешней сетью ОКС-7 обеспечивают шлюзы сигнализации. На рисунке представлен вариант, когда на Softswitch включает стандартные приложения ISUP и стандартный протокол МТР3. При этом у Softswitch есть собственный код пункта сигнализации и, являясь полноправным пунктом сигнализации сети ОКС-7, принимает и передает сообщения ОКС-7, в том числе и сообщения эксплуатационного управления сетью сигнализации [10]. Однако в Softswitch отсутствует MTP2. Угрозы ИБ В настоящем разделе приводятся изложенные в стандарте RFC 3261 [57] примеры некоторых угроз ИБ в сетях SIP. Эти угрозы являются общими для большинства сетей SIP. Подмена сервера

Имя домена, к которому должен поступить запрос SIP установлен в поле Request-URI заголовка запроса. UAC в этом домене связан непосредственно с сервером, которому передает запрос. Возможна угроза ИБ путем подмены легитимного сервера. В результате фиктивный сервер переправляет запрос на другой домен. При регистрации пользователя все запросы к нему будут направляться в ложный сервер. Этот пример показывает необходимость защиты с помощью механизма аутентификации сервера (т.е. взаимная аутентификация). Угрозы подслушивания

После установления соединения последующие запросы могут быть отправлены для изменения состояния диалога и/или сеанса. Важно, чтобы пользователи были уверены в том, что эти запросы не подделаны злоумышленниками. Злоумышленник может узнать некоторые параметры во время первоначального установления сеанса (поля заголовка To, From и др.), а затем передать ложный запрос INVITE. Последний запрос видоизменяет сеанс (например, переправляет медиапотоки для атаки прослушивания разговоров). Этот пример, также как и предыдущий, показывает необходимость предоставить возможность шифрования/дешифрования некоторых данных, обеспечения их целостности и аутентификации.

Атака DoS

Атака отказ в обслуживании (DoS) нацелена на перевод сетевого элемента в состояние неработоспособности (неготовности). К таким угрозам и обычно относят направление чрезмерно большого потока атак, реализуемые посредством передачи большого количества сообщений сигнализации или медиа-сообщений (в зарубежной литературе для обозначения данного вида DoS атаки используются термины «flood attacks» - флуд-атака, «depletion attacks», «brute force attacks»). Примером такой атаки DoS может быть отправка сообщений инициации соединения INVITE или сообщений REGISTER. Оборудование операторов связи, как правило, имеет ограничения по количеству одновременных соединений. Это может быть продиктовано ограничениями конструктивными (например, количеством цифровых потоков E1), административными (конечное число соединительных линий, как правило, определяется межоператорским договором о присоединении сетей) и/или лицензионными (производитель или поставщик аппаратного и программного обеспечения устанавливает ограничение на количество одновременных соединений). Количество инициированных вызовов и установленных соединений может превысить существующие ограничения и создать перегрузку на данном направлении, создав атаку DoS. Злоумышленники могут создавать поддельные запросы, содержащие фальсифицированные IP-адреса источника и соответствующее поле заголовка Via. Эти параметры идентифицируют ложный источник этих запросов, на который затем через агента пользователя или прокси-сервер SIP генерируется трафик, приводящий к DoS. Аналогично злоумышленник может использовать фальсифицированные значения заголовка Route. Этот заголовок служит для принудительной маршрутизации запроса в соответствии со списком прокси-серверов. Фальсифицированные значения в составе этого заголовка поступают на прокси-серверы. Далее запросы размножаются и увеличенный поток поступает по указанному адресу. Возможность создания злоумышленником таких атак DoS имеет место, если при запросе регистрации сервер регистрации не производит достаточно надежную аутентификацию пользователя. Использование многоадресной (multicusting) передачи запросов также может предоставить злоумышленнику возможность в создании таких атак DoS. Другая причина атаки DoS может иметь место в сети SIP-T, когда на участке сети связи ТфОП/ISDN злоумышленником отправляются ложные сообщения управления сетью сигнализацией подсистемы ОКС-7. Анализ этих угроз и механизмов защиты приводится в последующих главах. В сети VoIP пути прохождения сигнальных сообщений и медиаданных различаются. В то время как сигнальные сообщения замыкаются на программном коммутаторе, который реализует функции обработки сигнализации и управления соединениями, медиаданные передаются между участниками соединения медиашлюзами напрямую. Медиашлюз реализует функции кодирования медиаданных, их трансляции между IP-сетью и абонентом, а также между IP-сетью и сетью ТфОП. Для организации медиапотока в рамках каждой сессии на медиашлюзе динамически определяются параметры медиасессии, такие как тип медиаданных, используемый кодек и др. Выделяется транспортный адрес, состоящий из пары «IP-адрес и UDP/TCP-порт». Эти значения медиашлюз с помощью сообщений сигнализации передает предполагаемому участнику устанавливаемой сессии. Существует угроза DoS-атаки на медиашлюз по каналам медиаданных, которая обусловлена тем, что злоумышленнику известен транспортный адрес медиашлюза (IP-адрес и UDP/TCP-порт), на который медиашлюз готов принимать медиаданные. Угрозы фрода В соответствии с Рекомендацией МСЭ-Т Е.408 [1] одной из характеристик риска информационной безопасности (ИБ) в сетях связи является последствие реализации угроз. Одним из таких последствий является мошенничество, которое проявляется в снижении финансовой прибыли провайдерами услуг сетей связи. Такое финансовое мошенничество в технической литературе по сетям связи часто называют фродом (fraud). Приведем примеры форм фрода в сетях SIP. В основу выбора таких видов положены опубликованные отчеты международной организации по контролю над фродом CFCA (Communications Fraud Control Association) [3], научно-технические работы в этой области. Приводятся примеры угроз информационной безопасности (ИБ), приводящие к фроду. Далее мы будем называть их угрозами фрода. 1. Мошенничество с подпиской (Subscription fraud). Эта форма заключается в том, что злоумышленник подписывается на услугу легальным способом (как правило, не от своего имени). При этом он может поступить следующим образом: а) использует сервис в личных целях, как правило с намерением минимизировать свои затраты или вовсе избежать оплаты; б) предпринимает действия, направленные на извлечение прибыли, например, перепродает услуги. В последнем случае ассоциация CFCA выделяет фрод в отдельный вид – фрод дилера (dealer fraud) [3]. В сетях IP-телефонии (передачи голосовых данных по сетям IP, VoIP) по протоколу SIP защите с помощью механизмов аутентификации от мошенничества с подпиской уделяется большое внимание [4,5]. 2. Перехват или кража подписки (Identity take over). Реализуя эту форму фрода, мошенник получает возможность пользоваться услугами от имени легитимного пользователя. Примером такой формы мошенничества может служить компрометация аккаунта (абонента, после чего злоумышленник начинает активное использование услуг за счет владельца скомпрометированного аккаунта (учетной записи пользователя на сервере доступа оператора связи, содержащей набор параметров, необходимых для оказания услуг связи пользователю-владельцу и для тарификации).

3. Мошеннический обход (bypass fraud). Выбор неавторизованных маршрутов прохождения сигнализации и/или трафика. Например, операторы связи, стремясь сократить свои расходы по пропуску международного/междугородного трафика через сети транзитных операторов, используют технологию VoIP для незаконной организации прямых IP каналов к операторам-получателям данного трафика, в обход зоновых/междугородных/международных транзитных узлов связи. Возможен другой вариант реализации этой формы мошенничества, основанный на том, что SIP допускает установление сессий непосредственно между конечными терминалами без участия SIP-прокси (в архитектуре NGN функции SIP-прокси реализуются на софтсвиче) оператора. Такие вызовы не буду фиксироваться оператором, так как SIP-прокси (первоисточник для получения тарификационных данных) оператора не участвует в сигнальном обмене. Используя эту возможность, мошенник может организовать пропуск трафика по сети оператора связи в своих целях. Обнаружить реализацию данного метода мошенничества позволяет анализ данных с различных сетевых устройств, позволяющий выявить аномалии в прохождении трафика.

4. В сети сигнализации SIP данный вид фрода может быть реализован путем манипуляции полей From и Contact в сигнальных сообщения протокола [4]. В результате реализации данного вида фрода система тарификации вызовов не сможет правильно тарифицировать данное соединение.

5. Фрод распределения дохода между операторами разных стран IRSF (International Revenue Share Fraud). Этот фрод аналогичен DRSF, но предусматривает злонамеренные действия недобросовестного оператора в отношении иностранного оператора-жертвы. 6. Фрод при использовании кредитной карты (Credit Card Fraud). Примером такого фрода для получения услуг в сети IP-телефонии может быть использование мошенником украденной кредитной карты с найденным им PIN-кодом [5].

В приведенные выше описания включены формы фрода, которые наносят наибольший ущерб по данным CFCA за 2011 год. Так, по этим данным мошенничество с подпиской составляет 10,8% доли нанесения ущерба по сравнению с другими формами фрода, а фрод распределения дохода между операторами разных стран IRSF – 9,8%. Согласно этому отчету ассоциации по контролю над фродом в сетях связи потери в индустрии связи в 2011 году составили 40,1 миллиарда доллара США, что соответствует 1,88% от общей прибыли отрасли.

СПИСОК ЛИТЕРАТУРЫ

1. ITU-T Recommendation E.408. Telecommunication Network Security Requirement, 2004.

2. Невдяев Л.М. Телекоммуникационные технологии. Англо-русский толковый словарь-справочник. М.: МЦНТИ- Международный центр научной и технической информации, 2002. 3. Communications Fraud Control Association (CFCA). 2011 Global Fraud Loss Survey, www.cfca.org 4. Дэвидсон Д. [и др.]. Основы передачи голосовых данных по сетям IP, 2-изд. М.:Вильямс, 2007. 5. Dorgham Sisalem [and others]. SIP security. – John Wiley & Sons, Ltd., 2009. 6. Драйберг Ли, Хьюит В. Система сигнализации №7 (SS7/ОКС7), протоколы, структура и применение. М.: Вильямс, 2006. 7. Р.А.Бельфер, А.М.Морозов. Информационная безопасность сети связи для соединения абонентов ТфОП/ISDN через SIP-T – Электросвязь. - №3, 2012, стр. 22-25. 8.Гольдштейн Б.С., Ехриель И.М., Рерле Р.Д. Интеллектуальные сети. М.: Радио и связь, 2001. 9. http://www.isaac.cs.berkeley.edu/isaac/gsm.html 10. MA Bihina Bella, MS Olivier and JHP Eloff, "A fraud detection model for Next-Generation Networks," in D Browne (ed), Southern African Telecommunication Networks and Applications Conference 2005 (SATNAC 2005) Proceedings, Vol 1, 321-326, Champagne Castle, South Africa, September 2005, http://mo.co.za/abstract/ngnfms.htm 11. И. Ченнинг. Борьба с мошенничеством продолжается. Мобильные телекоммуникации, 2001, №6, С.23-27. 12. Michael Cahill, Fei Chen, Diane Lambert, José Pinheiro and Don X. Sun, “Detecting Fraud in the Real World”, Handbook of Massive Datasets, Kluewer, 2002.. 13. Patrick Park. Voice over IP security. – Cisco Systems, 2009. 14. Sandro Gauci. Storming SIP Security. - Hakin9 - №2, 2008 г. Стр. 22-29, http://hakin9.org15. R. State [and others]. SIP digest authentication relay attack. http://tools.ietf.org/id/draft-state-sip-relay-attack-00.txt, 2009 г.

Требования к способам обеспечения ИБ в сети SIP

В настоящем разделе приводятся изложенные в стандарте RFC 3261 [57] основные требования к способам обеспечения ИБ в сетях SIP. Эти требования сводятся к следующим способам ИБ сигнальных сообщений.

Отдельного внимания требует обеспечение конфиденциальности, целостности и аутентификация данных в составе тела заголовков сообщений SIP, требующее сквозного обеспечения информационной безопасности между пользователями сеанса связи. Все механизмы обеспечения ИБ сети SIP в соответствии со стандартом RFC 3261 можно разделить на средства, базирующиеся на протоколы ИБ прикладного, транспортного и сетевого уровней IP-сети. К таким протоколам прикладного уровня, протоколы ИБ которых используются для защиты от угроз в IP-сети, относятся: · протокол аутентификации при передаче гипертекста HTTP (Hypertext Transfer Protocol); · протокол ИБ электронной почты S/MIME (Security/Multipurpouse Internet Mail Extention, стандарты RFC 2632-2634). Этот протокол используется в сети SIP в соответствии с положениями последней версии стандарта по SIP RFC 3261; · протокол ИБ электронной почты PGP, описание которого приведено в главе 13. Этот протокол использовался в сети SIP в соответствии с положениями предыдущей версии стандарта по SIP (RFC 2543 [58]).

В главе 13 приведено описание протоколов ИБ сетевого уровня IPSec и протокола ИБ транспортного уровня TLS.

Механизмы обеспечения ИБ Протокол SCTPустойчивости к флуд-атакам DoS. Покажем преимущество протокола SCTP по сравнению с TCP в отношении флуд-атак DoS. Приведем упрощенный алгоритм установления соединения с помощью протокола TCP, включающий следующие три последовательных этапа. Таблица 18.2. Характеристики кодеков

1. Скорость передачи речи после сжатия основного цифрового канала 64 кбит/с. Меньшая скорость передачи сообщений означает, что можно организовать больше телефонных или видео каналов по одному и тому же тракту. 2. Задержка. При уменьшении скорости передачи увеличивается задержка пакетов, что отражается на разборчивости речи. Согласно екомендации ITU-T G.114 рекомендуемый порог задержки при передаче речи составляет 150 мс. Задержка пакета между оконечными устройсвами установленного соединения состоит из следующих составляющих: · задержка распространения в физической среде лередачи. В беспроводеной среде составляет примерно 3,3 мкс/км, в кабеле с медными проводами – 4 мкс/км (на трассе между Москвой и Владивостоком составляет примерно 40 мск), в кабеле с оптическими волокнами – 5 мкс/км (на трассе между Москвой и Владивостоком составляет примерно 50 мск); · задржка в кодеке. Чем ниже скорость передачи на выходе кодека, тем выше задержка (см. табл. 18.2); · задержка при прхождении пакета через все устройства сети, включая оборудование по обеспечению информационнй безопасности (сетевые экраны и др.). К посленим могут относиться устройства удостоверяющих центров при выполнении функции аутентификации и управления ключами (см. гл.17. разд. 17.5); · задержка на приемном конце в буфере джиттера. Этот буфер используется для уменьшения вариации между моментами поступления пакетов на вход приемного устройства. 3. Усредненная оценка разборчивости речи MOS (Mean Opinion Score). Этот показатель является субъективным эталоном для проверки эффективности голосового кодека. Разборчивость речи MOS оценивается в пределах от 1 (плохо) до 5 (превосходно). Протокол RTP в стеке протоколов модели TCP/IP принадлежит прикладному уровню. В то же время он является общим, независимым протоколом для разных мультимедийных приложений (VoIP, музыка и видео по заказу, видеоконференции и др.). Поэтому в работе [10] протокол RTP определен транспортным протоколом, реализованным на прикладном уровне. Заголовок RTP состоит из трех 4-х байтовых слов и некоторых возможных расширений. Приведем содержание некоторых полей: Счетчик 16 бит, который инкрементируется каждым обработанным пакетом. Предназначен для определения потерянных пакетов. Поле тип данных, который указывает тип кодека. Поле отметки времени, которое отмечает момент создания первого слова пакета, и предназначено для снижения характеристики джиттера. Один пакет RTP, кодированный по стандарту G.729, включает созданную в сжатом виде полезную нагрузку длиной 10 байтов (при передаче 10 мс речевой информации). К ней добавляются заголовки RTP (12 байтов), заголовок UDP (8 байтов), IP-заголовок (20 байтов). При таком большом поле заголовков падает эффективность использовании полосы пропускания при реализации сжатия. Поэтому в VoIP обычно используется передача нескольких кадров в пакете. Часто в одном пакете передается до 120 мс речевой информации. В заголовок RTP входит поле, определяющее число CSRC-полей в конце заголовка, т.е. число источников, формирующих поток. В заголовок входит также поле источника синхронизации SSRC, которое идентифицирует этот источник. Все перечисленные поля составляют фиксированную часть заголовка, за которым следуют еще 15 отдельных 32-разрядных CSRC полей, которые идентифицируют источники данных. Протокол RTP позволяет также работать поверх уровня TCP, обеспечивающего управление потоком данных [52]. Для передачи информации о потоке RTP используется протокол управления в реальном масштабе времени RTCP (Real Time Transport Control Protocol). Этот протокол обеспечивает информацией об обеспечиваемых протоколом RTP показателях качества обслуживания QoS - время задержки, джиттер, доля потерянных пакетов. Эта информация дает возможность, например, уменьшить коэффициент сжатия информации (сменой кодека) с целью улучшения качества ее передачи.

ГЛАВА 18. IP-телефония

|

|||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2017-01-19; просмотров: 534; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.149.27.202 (0.137 с.) |