Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Последовательность операций при разделке разъема витой пары.Стр 1 из 14Следующая ⇒

Шифр: Б.3.б.5.2 МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «МОСКОВСКИЙ ГОСУДАРСТВЕННЫЙ СТРОИТЕЛЬНЫЙ УНИВЕРСИТЕТ»

ЛАБОРАТОРНЫЕ РАБОТЫ ДИСЦИПЛИНЫ «Глобальные телекоммуникации, гипертексты, Информационные порталы»

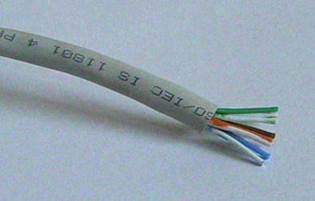

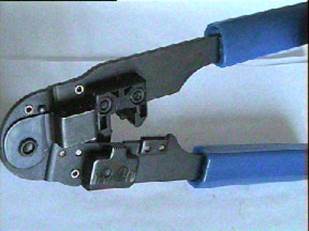

г. Москва 2011 г. Лабораторная работа №1 1. Цель работы: - Получить практические навыки в соединении компьютеров в ЛВС; - Выполнить диагностику и устранить неполадки, возникающие в процессе соединения. 2. Необходимое оборудование и материалы: Компьютеры. Кабель UTP категории 5. Разъемы RJ-45. Щипцы для обжима. LAN-Tester (Устройство для проверки правильности и качества обжима). Сетевые карты. Коммутатор или концентратор.

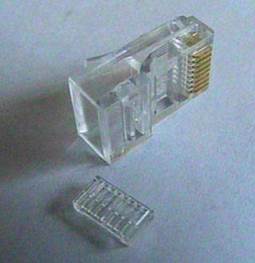

Сведения из теории 3.1 Разъемы RJ-45 Для подключения витых пар используются разъемы стандарта RJ-45, которые в зависимости от вида кабеля витой пары бывают: - экранированными или неэкранированными; - для одножильных или многожильных витых пар; - конструктивно выполненными со вставками или без вставок. Вставки выполняют роль направляющих для проводников витой пары, упрощающих заправку проводников в корпус разъема.

Корпуса разъемов выполнены из прозрачного пластика, поэтому внутренние части контактов разъема хорошо различимы. Нужно обратить внимание на конструктивное выполнение тех частей контактов, которые предназначены для соединения с проводниками витой пары. Контакты разъемов для многожильных проводников имеют вид двухзубой вилочки, внутренние поверхности зубцов которой имеют заточку по типу ножа и при обжимке прорезают изоляцию проводника, раздвигая его жилы, таким образом создается контакт. В разъемах для одножильных проводников зубцы вилочки слегка раздвинуты в стороны и при обжимке охватывают жилу с двух сторон, прорезая изоляцию и создавая контакт.

Для разделки витых пар используют специальное устройство (обжим), которое имеет три рабочие области и соответственно выполняет три функции. Ближе всего к рукояткам устройства располагается область, в которой установлен нож для обрезания проводников витой пары. В центре находится гнездо для обжима разъема. В верхней части устройства--область для зачистки наружной изоляции витой пары (внутренняя изоляция проводников не зачищается, а как уже было сказано прорезается контактами разъема).

Порядок выполнения работы Задание 1. Соединить 2 компьютера между собой без использования активного сетевого оборудования типа коммутатора, концентратора. Для выполнения работы подгруппа разделяется на несколько бригад. Каждой бригаде студентов предоставляются 2 компьютера, которые необходимо объединить в сеть. Включить компьютеры и проверить их работоспособность. Установить в компьютеры сетевые карты. Перед установкой сетевых карт необходимо ВЫКЛЮЧИТЬ питание. Обязательно закрепить карты при помощи винта. Обжать кабель для соединения двух компьютеров. Обжим выполняется перекрестным способом. Убедиться в успешности обжимки при помощи тестера. Соединить компьютеры обжатым кабелем. Включить компьютеры. Убедиться в исправности сетевых карт. Обычно на сетевых картах имеется индикатор «LINK». Он показывает наличие физического соединения по сетевому кабелю. Соответственно, при отключенном кабеле индикатор гореть не должен, а при правильно подключенном с обоих концов кабеле – должен. Если это так – сетевая карта скорее всего физически исправна. Если индикатор не включен, проверить правильность обжима кабеля с помощью тестера и при необходимости повторить обжим кабеля. Установить драйверы сетевых карт. Операционная система обнаруживает новое оборудование, если оно поддерживает стандарт Plug n Play. Далее, если драйвер устройства входит в дистрибутив системы – он устанавливается оттуда, если не входит – с носителя, поставляемого вместе с устройством. Дистрибутив Windows находится на диске C в папке \win 98 SE. Драйверы устройств записаны на диске C в папке \ drivers\. Беспроблемное обнаружение устройства, установка драйверов и отображение сообщения «устройство работает нормально» в свойствах устройства в диспетчере устройств свидетельствуют об исправности сетевой карты. При неисправности сетевой карты заменить ее и повторить проверку.

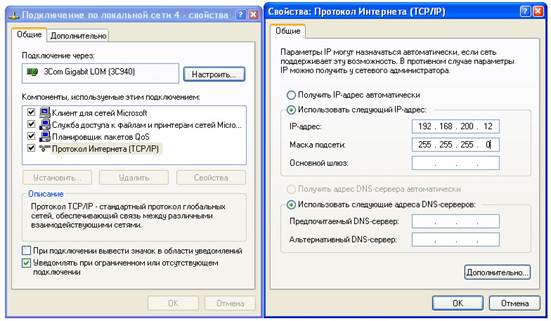

Произвести настройку протокола IP. Назначить компьютерам статические IP-адреса (не одинаковые и принадлежащие одной подсети) и указать маску подсети. Например:

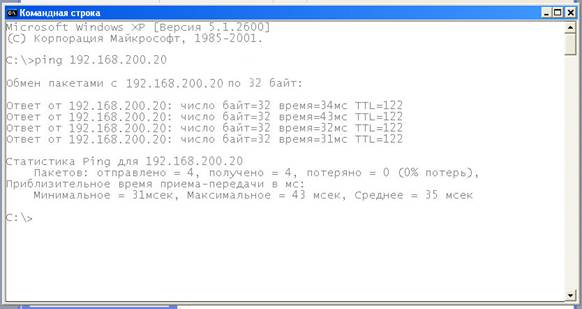

Убедиться в наличии соединения между компьютерами. Проверку связи между компьютерами можно выполнить с помощью утилиты ping. Для этого в командной строке вводится ping и адрес проверяемого компьютера. Можно использовать IP-адрес, Net BIOS имя. Например:

Если проверка проходит нормально, значит сеть полностью работоспособна. Создать на диске временную папку, установить на нее общий доступ. Со второго компьютера попробовать скопировать в нее файлы. Нормальное копирование данных подтверждает работоспособность сети.

Задание 2. Соединить компьютеры между собой с использованием активного сетевого оборудования. Задание 2 выполняется, после того, как все бригады выполнили задание №1. Для соединения компьютеров с активным оборудованием необходимо обжать дополнительные кабели (по одному на каждый компьютер). Кабель должен быть прямым, а не перекрестным, то есть иметь одинаковый стандарт обжима с обоих концов. Хотя, в настоящее время часто встречается оборудование, автоматически определяющее тип подключенного кабеля, и способное работать как с тем, так и с другим. Подключить все компьютеры к коммутатору или концентратору с помощью подготовленных кабелей. Проверить, что все компьютеры находятся в одной подсети, и если это не так, изменить IP-адреса должным образом. Проверить, есть ли доступ к общим ресурсам всех компьютеров. При отсутствии доступа проверить правильность обжима кабелей и исправность сетевых карт. Добиться работоспособности всей сети..

Возможные проблемы при соединении компьютеров: - Неверно или некачественно обжат кабель. В этом случае процедуру обжимки придется повторить с самого начала. - Разъем неплотно вставлен в гнездо сетевой карты. Вставлять разъем нужно до защелкивания собачки. - Неисправна сетевая карта. В этом случае сетевую карту необходимо заменить. - Неверно прописан IP адрес машины. Оба компьютера должны находиться в одной подсети. Это означает, что маски подсети у них одинаковы, номера подсетей совпадают, а номера хостов могут быть любыми допустимыми, но не одинаковыми. 5 Содержание отчета: - Тема и цель работы - Теоретические сведения о стандартах обжима витой пары (различие в использовании) - Последовательность выполнения задания - Анализ обнаруженных неисправностей и способы их устранения - Вывод по лабораторной работе (рекомендации по устранению неполадок, порядок проверки неисправностей)

6 Контрольные вопросы: 1. Какое оборудование необходимо использовать при объединении двух компьютеров в сеть без активного сетевого оборудования?

2. Как проверить правильность обжима сетевого кабеля? 3. Какой способ обжима кабеля используется при подключении компьютера к коммутатору? 4. Как определить исправность сетевой карты? 5/ Как проверить наличие связи между компьютерами? 6. В каком случае используются сетевые кабели с перекрестным обжимом? 7. Как должны быть назначены адреса компьютеров одной сети? 8. Как проверить возможность доступа к общим ресурсам сети? 9. Что может быть причиной нарушения связи между компьютерами сети? 10. В чем заключается настройка протокола IP при объединении компьютеров в сеть? Лабораторная работа № 2. Цель работы. Целью данной лабораторной работы является ознакомление с проблематикой безопасности в локальных сетях, получение представления о методике контроля и обеспечения безопасности, получение практических навыков работы со сканерами безопасности на примере программы XSpider. Сведения из теории Уязвимости Термин "уязвимости" в нашем случае включает собственно уязвимости и дефекты, поскольку и те, и другие обнаруживаются, как правило, при помощи специальных программ, называемых сканерами безопасности. "Классические" уязвимости — это ошибки в программном обеспечении (например, переполнение буфера), которые могут быть использованы взломщиками для получения несанкционированного доступа. "Дефект" (более точно, но более длинно "подверженность постороннему воздействию") — это нарушение безопасности, вызванное неправильной настройкой или конфигурацией программы, то есть вина администраторов. Типичный явный дефект — пустой или легко угадываемый пароль доступа куда-либо. Итак, уязвимости — это опасные ошибки либо в программе, либо в ее конфигурации. Они обладают тем свойством, что при отсутствии постоянного контроля их число растет, и рано или поздно достигает совершенно неприемлемого уровня. "Плодовитость" уязвимостей, имеет вполне конкретные и понятные причины. Первая — появление в сети нового программного обеспечения со своими собственными "тараканами" и спорадические изменения настроек, которые не всегда проводятся достаточно аккуратно. Вторая, более принципиальная, с которой невозможно бороться организационно — обнаружение новых "дыр" в существующем программном обеспечении. Существует целая информационная индустрия, занимающаяся сбором, публикацией и анализом обнаруживаемых уязвимостей. Регулярные бюллетени (багтраки) о новых уязвимостях получают информацию как от разработчиков ПО, так и от независимых экспертов, специалистов и даже от хакеров, которые стремятся прославиться. К сожалению, многие серьезные хакеры не стремятся афишировать обнаруженные ими уязвимости, желая как можно дольше использовать их в своих целях. В этом контексте можно сказать, что любая база уязвимостей по определению неполна. Это плохо, но с этим можно отчасти бороться.

Сканеры безопасности Большинство сканеров безопасности не делает ничего сверхъестественного: они просто автоматизируют в той или иной степени поиск известных в данный момент уязвимостей. Но это уже само по себе немало, поскольку: - экономит время, выполняя рутинные задачи - делает проверку более методичной, поскольку программа не может "забыть" что-то проверить В то же время у сканеров есть и ряд недостатков: - они могут давать ложные срабатывания (находить уязвимости, которых нет), поскольку не всегда удается автоматически получить точную информацию о конфигурации проверяемого хоста - могут не найти определенные уязвимости как в силу своего технического несовершенства, так и случае, если их база уязвимостей неполна Последний недостаток может иметь две причины. Первая (которой может и не быть) — большая периодичность обновления базы сканера. Вторая (которая есть всегда) — принципиальная неполнота любой базы уязвимости, о чем уже говорилось ранее. В любом случае, ни один сканер безопасности не сможет устранить найденные уязвимости, это задача, которую автоматизировать сложно и опасно. Сканеры — программы, которые собирают и организуют информацию, а использовать ее — задача специалиста. Для того, чтобы сканер безопасности имело смысл использовать, его достоинства должны перевешивать его недостатки — и чем больше, тем лучше. Особенности XSpider 7 Программа XSpider, как и любой продукт, имеет свои достоинства и недостатки и использование ее в качестве материала для лабораторной работы никоим образом не говорит о том, что это единственное или исключительное средство. Однако эта программ является перспективной отечественной разработкой, а демонстрационная версия этого продукта распространяется бесплатно. XSpider 7 отличается от примитивного сканера сетевой безопасности, который просто выполняет сканирование и показывает результаты. Многооконный интерфейс XSpider 7 и встроенные средства автоматизации ориентированы на то, чтобы организовать логичный и структурированный процесс мониторинга безопасности, требующий минимального вмешательства в процесс работы программы. Центральной концепцией XSpider 7 является "Задача". Она включает в себя, прежде всего набор проверяемых хостов. В Задачу имеет смысл объединять хосты, которые следует проверять сходным образом. Как только Задача сформирована, ей можно присвоить Профиль — набор настроек, которые определяют нюансы сканирования. Выполнение Задачи можно автоматизировать, то есть присвоить ей расписание, по которому она будет выполняться без вмешательства человека. Кроме того, для каждой Задачи хранится полная история всех сканирований. Это удобно и для анализа развития ситуации, и для того, чтобы случайно не потерять какие-то результаты работы.

Одновременно Xspider 7 может обрабатывать много Задач, каждая из которых может содержать много хостов. Единственное, о чем при этом стоит беспокоиться — пропускная способность канала, связывающего XSpider с проверяемыми компьютерами. Скорость и надежность проверки может сильно падать, если канал перегружен. Учитывая, что трафик, создаваемый XSpider на один хост, невелик, то перегрузка канала возможна либо при очень большом (сотни) числе ОДНОВРЕМЕННО сканируемых хостов, либо, если канал очень узкий. Регулировать максимальное число проверяемых хостов на одну Задачу можно через настройки. То есть, даже если в Задаче, скажем, 100 хостов, вы можете указать, что одновременно должны сканироваться 50. При этом остальные будут стоять в очереди и проверятся последовательно. По результату каждого сканирования XSpider может сгенерировать отчет, причем в автоматическом режиме они могут доставляться вам по email (или выкладываться на доступный сетевой диск). Если один раз потратить время на грамотную настройку режима автоматической работы, то потом достаточно будет только регулярно проверять свой почтовый ящик, чтобы отслеживать безопасность всей сети (или сетей). Еще один положительный момент XSpider 7 заключается в том, что его база уязвимостей, которая ежедневно обновляется при помощи онлайнового механизма, состоит не только из блоков данных, но и программных модулей, каждый из которых может содержать особую логику и алгоритмы. Таким образом, по мере использования XSpider 7 не устаревает, а наоборот, становится все "умнее" и "умнее". Работа с программой Запуск сканирования Нажимаем кнопку "Сканирование всех хостов" или Ctrl+R на клавиатуре или выбираем соответствующую команду из меню Сканирование. Сканирование началось. Если вы добавили в список сканирования несколько хостов, у вас появляется возможность запустить на сканирование не все хосты, а только их часть. Это можно сделать несколькими способами. Либо по очереди выбирать нужные хосты и запускать сканирование кнопкой "Сканирование выделенных хостов" или командой меню Сканирование/Старт. Либо выделить все нужные хосты мышью, удерживая клавишу Ctrl, и запустить сканирование тем же способом. Начать сканирование одного или нескольких хостов можно и при помощи всплывающего меню: нажав правую кнопку мыши и выбрав в появившемся списке команду Старт. В процессе сканирования каждый из сканируемых хостов отображается иконкой, обозначающей одно из нескольких состояний хоста: ожидающий проверки, проверяемый, приостановленный, прерванный. Кроме того, по стоке статуса в нижней части окна программы можно получить дополнительную информацию о выбранном хосте:

В строке указывается IP-адрес проверяемого хоста, текущий порт, общая степень завершенности и краткое текстовое описание текущей операции. Во время сканирования вы можете управлять как процессом в целом, так и отдельными хостами. Вы можете приостановить или прервать сканирование всех или некоторых выбранных хостов. Прерывать сканирование имеет смысл, если вы решили, что уже получили всю интересующую вас информацию и дальнейшее сканирование бессмысленно. Подчеркнем еще раз, что при штатной организации аудита безопасности вам, как правило, не понадобится пользоваться командами приостановки и прерывания сканирования — они могут потребоваться в нестандартных ситуациях. Иногда процесс запуска, приостановки или прерывания сканирования может занять заметное время (до нескольких секунд). Это бывает при плохой связи или в случае очень медленного ответа хоста. В этих случаях вы можете успеть заметить небольшую красную стрелочку, которой помечается значок хоста. Она обозначает, что идет процесс смены режима, во время которого команды управления сканированием недоступны. Сохранение результатов Если сразу после завершения сканирования вы попытаетесь закрыть окно XSpider, то он выдаст диалог с предложением сохранить результаты. Результаты сохраняются в специальный файл задачи, который вы потом можете загружать, смотреть предыдущие результаты, создавать по ним отчеты и запускать новые сканирования для того же списка хостов. Политика безопасности Здесь уместно по ходу дела сказать несколько слов о "философии" анализа результатов сканирования. Очевидно, что первостепенное внимание следует уделять "красным" (серьезным) уязвимостям. Именно они открывают непосредственный путь для вторжения в сеть. В принципе, если серьезных уязвимостей нет, то уже можно вздохнуть несколько спокойней. Однако полной гарантии безопасности вы при этом не получите. Хотя "желтые" уязвимости сами по себе далеко не всегда могут использоваться для активного вторжения в сеть извне, они могут сильно помочь злоумышленнику в планировании и организации атаки. Зачастую, ему может пригодиться и сравнительно безобидная информация о системе, которая обозначается зеленым цветом. Поэтому общее правило простое: чем меньше можно узнать о вашей системе снаружи, тем лучше. Тут надо оценить усилия, необходимые для устранения второстепенных уязвимостей — если затраты невелики, то лучше по возможности ликвидировать максимум имеющихся отклонений от идеально защищенной системы. Содержание отчета по лабораторной работе - Тема, цель работы. - Общие сведения о программе: § назначение; § понятие ЗАДАЧА § понятие ПРОФИЛЬ § результаты работы программы; - Анализ результатов первичного сканирования. - Варианты устранения обнаруженных проблем. - Анализ результатов повторного сканирования. - Выводы о возможности использования программы.

6 Контрольные вопросы: 1. Что такое информационная безопасность сети? 2. Как обеспечить внешнюю защиту сети? 3.. Как обеспечить внутреннюю защиту сети? 4. Что такое «Уязвимость»? 5. Назначение программы XSpider? 6. Что означает понятие «Задача» в программе XSpider? 7. Что означает понятие «Профиль» в программе XSpider? 8. Какие варианты возможны при сканировании хостов? 9. Опишите сущность анализа результатов работы программы XSpider. 10 Опишите структуру отчета о работе XSpider.

Лабораторная работа №4. IP-АДРЕСАЦИЯ Цель работы: ознакомление с IP-компонентами.

Теоретические сведения Введение в IP- адресацию В стеке ТСР/IP использованы три типа адресов: локальные (аппаратные), IP-адреса и символьные доменные адреса. Под локальным адресом понимается такой тип адреса, который используется средствами базовой технологии для доставки данных в пределах подсети, являющейся элементом составной интерсети. В разных подсетях допустимы разные сетевые технологии, разные стеки протоколов, поэтому при создании стека ТСР/IP предполагалось наличие разных типов локальных адресов. Если подсетью интерсети является локальная сеть, то локальный адрес - это МАС-адрес. МАС-адрес назначается сетевым адаптерам и сетевым интерфейсам маршрутизаторов. МАС-адрес назначается производителями оборудования и является уникальным, т.к. управляется централизовано. Для всех существующих технологий локальных сетей МАС-адрес имеет формат 6 байт, например 11-А0-17-3D-ВС-01. Однако протокол IP может работать и над протоколами более высокого уровня, например, IPХ или Х.25. IP-адреса представляют собой основной тип адресов, на основании которых сетевой уровень передаёт пакеты между сетями. Эти адреса состоят из 4 байт, например 109.26.17.100. IP-адрес назначается администратором во время конфигурирования сети. Он состоит из двух частей: номера сети и номера узла. Номер сети может быть выбран администратором произвольно, либо назначен по рекомендации специального информационного центра Intenet, если сеть должна работать как составная часть Internet. Номер узла в протоколе IP назначается независимо от локального адреса узла. Маршрутизатор по определению входит сразу в несколько сетей, поэтому каждый его порт имеет собственный IP-адрес. Конечный узел также может входить в несколько IP-сетей, тогда компьютер должен иметь несколько IP-адресов, по числу сетевых связей. Таким образом, IP-адрес характеризует не отдельный компьютер или маршрутизатор, а одно сетевое соединение. Символьные доменные адреса строятся по иерархическому признаку. Составляющие полного символьного имени разделяются точкой и перечисляются в следующем порядке: простое имя конечного узла, имя группы узлов (например, для большой организации), имя более крупной группы (поддомена) и так до имени домена самого высокого уровня (обычно географического: ru - Россия, md - Молдова, ua - Украина). Пример имени - etf.pgu.tirastel.md. Между доменными именем и IP-адресом узла нет никакого алгоритмического соответствия, поэтому необходимо использовать дополнительные таблицы или службы, чтобы узел сети однозначно определялся как по доменному имени, так и по IP-адресу. В сетях ТСР/IP используется специальная распределённая служба Domain Name System (DNS), которая устанавливает это соответствие на основании создаваемых администраторами сети таблиц соответствия. IP-адрес имеет длину 4 байта и обычно записывается в виде четырёх чисел, разделённых точками, например, 128.10.2.30 - это традиционная десятичная форма представления адреса, в 10000000 00001010 00000010 00011110 - двоичная форма этого же адреса. Адрес состоит из двух логических частей - номера сети и номера узла в сети. Какая часть адреса относится к номеру, а какая - к номеру узла, определяется значениями первых бит адреса. Значения этих бит являются также признаками класса IP-адреса. Если адрес начинается с 0, то сеть относится к классу А и номер сети занимает один байт, остальные 3 байта интерпретируются как номер узла в сети. Эти сети имеют номера в диапазоне от 1 до 126. Количество узлов в такой сети может быть 224 - 16 777 216 узлов. Если адрес начинается с 10, то он относится к классу В. В этих сетях под номер сети и под номер узла отводится по 16 бит. Сети класса В являются сетями средних размеров с количеством узлов 216- 65 536. Если адрес начинается с последовательности 110, то это сеть класса С, в которой под номер сети отводится 24 бита, а под номер узла - 8 бит. Сети этого класса наиболее распространены, число узлов в них - 28 - 256. Если адрес начинается с последовательности 1110, то он является адресом класса D и обозначает особый групповой адрес - multicast. Если в пакете в качестве адреса назначения указан адрес класса D, то такой пакет должны получить все узлы, которым присвоен данный адрес. Если адрес начинается с последовательности 11110, то этот адрес принадлежит к классу Е. Адреса этого класса зарезервированы для будущих применений. В протоколе IP существует несколько соглашений об особой интерпретации IP-адресов. - Если весь IP-адрес состоит только из двоичных нулей, то он обозначает адрес того узла, который сгенерировал этот пакет, этот режим используется только в некоторых сообщениях ICMP. - Если в поле номера сети стоят только нули, то по умолчанию читается, что узел назначения принадлежит той же самой сети, что и узел, который отправил пакет. - Если все двоичные разряды IP-адреса равны 1, то пакет с таким адресом назначения должен рассылаться всем узлам, находящимся в той же сети, что и источник этого пакета. Такая посылка называется ограниченным широковещательным сообщением. - Если в поле номера узла назначения стоят только единицы, то пакет рассылается всем узлам сети с заданным номером. Например, пакет с адресом 192.190.21.255 доставляется всем узлам сети 192.190.21.0. Такая рассылка называется широковещательным сообщением. Особый смысл имеет IP-адрес, первый октет которого равен 127. Он используется для тестирования программ и взаимодействия процессов в пределах одной машины. Когда программа посылает данные по IP-адресу 127.0.0.1, то образуется как бы "петля". Данные не передаются по сети, а возвращаются модулям верхнего уровня как только что прочитанные. W. X. Y. Z Пример: 131.107.3.24 Преобразование IP-адреса из двоичного формата в десятичный. В двоичном формате каждому биту в октете сопоставлено определенное десятичное число. Максимальное десятичное значение октета равно 255(участвует каждый бит). Каждый октет преобразуется в число отдельно от других. Бит, установленный в 0, всегда соответствует нулевому значению. Бит, установленный в 1, может быть преобразован в десятичное число. Младший бит октета представляет десятичное число 1, а старший – 128. Максимальное значение октета (255) достигается, когда каждый его бит равен 1.

В следующей таблице показано, как биты одного октета преобразуются в десятичное число.

Классы IP-адресов. Каждый класс IP-адресов определяет, какая часть адреса отводится под идентификатор сети, а какая – под идентификатор узла. Протокол TCP/IP поддерживает адреса классов А, В и С. Класс адреса определяет, какие биты относятся к идентификатору сети, а какие – к идентификатору узла. Также он определяет максимально возможное количество узлов в сети. Класс IP-адреса идентифицируют по значению его первого октета, 32-разрядные IP-адреса могут быть присвоены в общей совокупности 3720314628 узлам. Ниже показано, как определяются поля в IP-адресах разных классов.

Класс А

Класс В

Класс С

Класс А. Адреса класса А назначаются узлам очень большой сети. Старший бит в адресах этого класса всегда равен нулю. Следующие семь бит первого октета представляют идентификатор сети. Оставшиеся 24 бита (три октета) содержат идентификатор узла. Это позволяет иметь 126 сетей с числом узлов до 17 миллионов в каждой. Класс В. Адреса класса В назначаются узлам в больших и средних по размеру в сетях. В двух старших битах IP-адреса класса В записывается двоичное значение 10. Следующие 14 бит содержат идентификатор сети (два первых октета). Оставшиеся 16 бит (два октета) представляют идентификатор узла. Таким образом возможно существование 16384 сетей класса В, в акждой из которых около 65000 узлов. Класс С. Ареса класса С применяются в небольших сетях. Три старших бита IP-адреса этого класса содержат двоичное значение 110. Следующие 21 бит составляет идентификатор сети (первые три октета). Оставшиеся 8 бит (последний октет) отводится под идентификатор узла. Всего возможно около 2000000 сетей класса С, содержащих до 254 узлов.

IP-адреса и маска подсетей. Маска подсети – это 32-разрядное значение, используемое для выделения из IP-адреса его частей: идентификаторов сети и узла. Такая процедура необходима при выяснении того, относится тот или иной IP-адрес к локальной или удаленной сети. Каждый узел TCP/IP должен иметь маску подсети – либо задаваемую по умолчанию (в том случае, когда сеть не делится на подсети), либо специальную (если сеть разбита на подсети).

Адресация в IP-сетях Типы адресов: физический (MAC-адрес), сетевой (IP-адрес) и символьный (DNS-имя) Каждый компьютер в сети TCP/IP имеет адреса трех уровней: · Локальный адрес узла, определяемый технологией, с помощью которой построена отдельная сеть, в которую входит данный узел. Для узлов, входящих в локальные сети - это МАС-адрес сетевого адаптера или порта маршрутизатора, например, 11-А0-17-3D-BC-01. Эти адреса назначаются производителями оборудования и являются уникальными адресами, так как управляются централизовано. Для всех существующих технологий локальных сетей МАС-адрес имеет формат 6 байтов: старшие 3 байта - идентификатор фирмы производителя, а младшие 3 байта назначаются уникальным образом самим производителем. Для узлов, входящих в глобальные сети, такие как Х.25 или frame relay, локальный адрес назначается администратором глобальной сети. · IP-адрес, состоящий из 4 байт, например, 109.26.17.100. Этот адрес используется на сетевом уровне. Он назначается администратором во время конфигурирования компьютеров и маршрутизаторов. IP-адрес состоит из двух частей: номера сети и номера узла. Номер сети может быть выбран администратором произвольно, либо назначен по рекомендации специального подразделения Internet (Network Information Center, NIC), если сеть должна работать как составная часть Internet. Обычно провайдеры услуг Internet получают диапазоны адресов у подразделений NIC, а затем распределяют их между своими абонентами. Номер узла в протоколе IP назначается независимо от локального адреса узла. Деление IP-адреса на поле номера сети и номера узла - гибкое, и граница между этими полями может устанавливаться весьма произвольно. Узел может входить в несколько IP-сетей. В этом случае узел должен иметь несколько IP-адресов, по числу сетевых связей. Таким образом IP-адрес характеризует не отдельный компьютер или маршрутизатор, а одно сетевое соединение. · Символьный идентификатор-имя, например, SERV1.IBM.COM. Этот адрес назначается администратором и состоит из нескольких частей, например, имени машины, имени организации, имени домена. Такой адрес, называемый также DNS-именем, используется на прикладном уровне, например, в протоколах FTP или telnet.

Система доменных имен DNS DNS - это централизованная служба, основанная на распределённой базе отображений "доменное имя - IP-адрес". Она использует в своей работе протокол типа "клиент-сервер". DNS-серверы поддерживают распределённую базу отображений, а DNS-клиенты обращаются к серверам с запросами о разрешении доменного имени в IP-адрес. Служба DNS использует текстовые файлы, которые администратор подготавливает вручную. Однако служба DNS хранит только часть имён сети, а не все имена. При росте количества узлов в сети проблема масштабирования решается созданием новых доменов и подддоменов имен и добавлением в службу DNS новых серверов. Каждый DNS-сервер кроме таблицы отображений содержит ссылки на DNS-серверы своих поддоменов, которые связывают отдельные DNS-серверы в единую службу DNS. Ссылки представляют собой IP-адреса соответствующих серверов. Процедура разрешения DNS-имени во многом аналогична процедуре поиска файловой системой адреса файла по его символьному имени. Для доменных имен, так же как и для символьных имен файлов, характерна независимость именования от физического местоположения. Существует две основные схемы разрешения DNS-имен. В первом варианте работу по поиску IP-адреса координирует DNS-клиент. Такая схема взаимодействия называется нерекурсивной или итеративной, когда клиент сам итеративно выполняет последовательность запросов к разным серверам имен. Так как эта схема загружает клиента сложной работой, то она применяется редко. Во втором варианте реализуется рекурсивная процедура, в которой клиент перепоручает работу своему серверу. Практически все DNS-клиенты используют рекурсивную процедуру. Для ускорения поиска IP-адресов DNS-серверы широко применяют процедуру кэширования проходящих через них ответов, которые хранятся от нескольких часов до нескольких дней. 2. Лабораторное задание Лабораторное задание состоит из индивидуальных заданий. Вариант индивидуального задания получите у преподавателя. 2.1. Индивидуальные задания

Выполнение индивидуального задания заключается в освоении способов IP адресации. Задание 1. Установить связь с другим компьютером в сети и определить свой и его IP-адрес. Задание 2. Установить связь с другим компьютером и определить маску локальной сети, подсети и домена в целом. Задание 3. Исследовать IP-адрес, определить его структуру и преобразовать этот адрес из двоичного формата в десятичный. Задание 4. Исследовать IP-адрес, определить его структуру и преобразовать этот адрес из десятичного формата в шестнадцатиричный. Задание 5. Установить связь с другим компьютером и определить типы классов IP-адресов, применяемых в данной локальной сети, подсети и в домене в целом. Задание 6. Исследовать реализация IP-адреса и определить маску подсетей.

Содержание отчета Отчет должен содержать: ·Цель работы. ·Теоретические сведения. ·Описание выполнения работы. ·Выводы по работе. 4. Контрольные вопросы:

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-12-10; просмотров: 309; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.138.33.87 (0.15 с.) |