Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Лекція 1. Основні поняття безпеки, сервісів та механізмів захисту.Стр 1 из 4Следующая ⇒

Безпека програм і даних Модуль1 Зміст Лекція 1. Основні поняття безпеки, сервісів та механізмів захисту. 2 Загрози інформації: 2 Сервіси безпеки: 2 Механізми захисту. 2 Традиційне (симетричне) шифрування. 3 Лекція 2. Симетричні блокові шифри. 3 Шифр Файстеля. 4 Диференціальний і лінійний крипто аналіз. 4 Лекція №3. Стандарт шифрування даних або DES (Data Encryption Standart) 5 Подвійний DES. 7 Лекція №4. Режими роботи блочних шифрів (алгоритму DES) 8 ECB.. 8 CBC.. 8 CFB.. 9 OFB.. 9 Проблема та схеми розподілу ключів симетричного та асиметричного шифрування. 10 Наскрізне та канальне шифрування. 10 Розподіл ключів шифрування. 10 Лекція №5. Схеми розподілу ключів шифрування. 11 Схема розподілу ключів шифрування з використанням центру розподілу ключів (ЦРК). 11 Схема розподілу ключів без третьої довіреної сторони. 11 Генерування випадкових чисел. 11 ANSI X9.17. 12 BBS – генератор. 13 Лекція №6 Криптографія з відкритим ключем.. 13 Особливість алгоритма. 13 Загальна схема. 14 Умови застосування методів криптографії з відкритим ключем.. 14 Лекція № 7. Алгоритм RSA. 14 Елементи. 15 Алгоритм.. 15 Обчислювальні аспекти. 15 Лекція 8. Методи розподілу публічних ключів. 16

Лекція 1. Основні поняття безпеки, сервісів та механізмів захисту. Загрози інформації: · Активні · Пасивні Пасивні загрози:

Активні загрози: 1. Переривання (порушення доступності). 2. Модифікація (порушення цілісності). 3. Фальсифікація (порушення автентичності). в т.ч. «атака повтором» (replay-атака) – повторне розсилання існуючого, необов’язково розшифрованого повідомлення отримувачу ніби від відправника. Сервіси безпеки: 1. Конфіденційність – гарантія доступу до інформації тільки тим, хто має на це право. 2. Аутентифікація – гарантія надійної ідентифікації джерела повідомлення. 3. Цілісність – гарантія можливості модифікації інформації тільки тими суб’єктами, які мають на це право. 4. Неможливість відмови – забезпечення неможливості відмови від факту передачі (отримання) повідомлення. 5. Управління доступом. 6. Доступність. Механізми захисту 1) Алгоритми шифрування.

2) Алгоритми хешування.

3) Алгоритми цифрового підпису. 4) Коди автентичності повідомлень.

Умовні позначення: M – вихідне повідомлення. С – шифрований текст. С = ЕК(М) Е – функція шифрування, К – ключ шифрування M = DK(C) D – функція дешифрування. K, KS – ключі симетричного шифрування KUA, KRB – ключі асиметричного шифрування (відповідно публічний і приватний) H(M) – функція хешування h – результат хешування h = H(M) CK – коди автентичності повідомлень MAC – результат MAC = CK(M) Традиційне (симетричне) шифрування Використовують єдиний ключ для шифрування і дешифрування. Операції: 1. Підстановка (заміна) – S 2. Перестановка – Р Система вважається захищеною, якщо: 1. Вартість взлому перевищує вартість інформації. 2. Час взлому перевищує час актуальності інформації. Шифр Файстеля

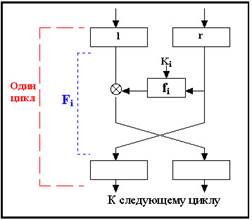

l – ліва половина тексту r – права половина тексту Ki – ключ раунду F – функція шифрування Структура шифру Файстеля є частковим випадком підстановочно-перестановочної схеми SPN. Схема Файстеля має велику перевагу: функції шифрування і дешифрування є однаковими, міняється лише порядок ключів на протилежний. Формула шифру Файстеля:

Шифр Файстеля залежить від таких параметрів:

При розробці шифрів потрібно враховувати: 1. Швидкість програмної реалізації. 2. Простота аналізу. Алгоритм DES Розмір блоку шифрування – 64 біти. Розмір ключа – 56 біт (або 64 біти з 8 бітами парності). К-сть раундів – 16. IP – Initial permitation(початкова перестановка) ІР ^-1 – обернена перестановка

М

І раунд

ІІ раунд

… ІР^-1

Е –перестановка з розширенням S-box- S-матриці – операція підстановки P – перестановка

Підстановки і перестановки задаються таблицею

16 7 20 21 29 12 28 17 1 15 23 26 5 18 31 10 2 8 24 14 32 27 3 9 19 13 30 6 22 11 4 25 Таблиця показує порядок бітів вихідного повідомлення після перестановки S-матриці, Всередині записані числа від 0 до 15. Матриця 4*16. Матриць є 8

Наприклад 12 7 14 15 9 … 11 15 3 6 5 … 13 7 1 12 9 … 11 15 1 6 5 …

S-матриця на вхід приймає 6 біта на вихід подає 4 біти

1 0011 0 –вхід

8 =0100 –вихід

Недолік DES – мала довжина ключя

Подвійний DES

М Х С

С Х М

Але тоді складність взлому 22^56=2^57 ітерацій. Тому використовують потрібний DES по схемі EDE

М Х1 Х2 С

Тут К=К1 або К3 Складність злому: К1 – 2^112 K3 – 2^168

К1 К2 К

С Х2 Х1 М

Такий алгоритм називається TDES.

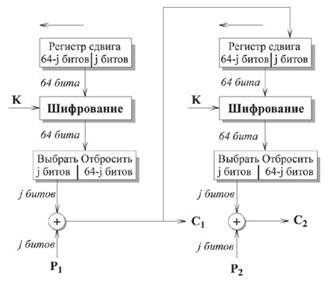

ECB CBC CFB 3. Режим шифрованого зворотного зв’язку CFB Режими 3-4 перетворюють блоковий алгоритм DES в потоковий.

j<64 біт M ділимо на блоки по j біт. Використання: Потокова передача даних. OFB Розподіл ключів шифрування Для 2-ох сторін A і B розподіл ключів відбувається такими способами: 1. Ключ обраний стороною Aі фізично доставлений B. 2. Ключ обраний третьою стороною і фізично доставлений Aі B. 3. Якщо А і В вже мають ключ 1, то наступні ключі шифр. ключем 1. 4. Якщо А і В криптографічно захищений канал зі ст. С, С-роздає ключ по захищеним каналам. Якщо є Nучасників?, то кількість необхідних ключів

ANSI X9.17 (В основі алгоритм – потрійний DES з 2-ома ключами)

На виході – 64-бітне число. BBS – генератор Блюм – блюм – шуб! p ≡ q ≡ 3 mod 4 – будь-які 2 великі числа p ≠ q

S – взаємно просте з N, випадкове. BBS – криптографічно захищений генератор псевдовипадкових бітів. Задовільняє критерій наступного біта (next-bit test), тобто не існує поліном. алгоритму, який за першими k-бітами вих. послідовності може передбачати k+1 –й біт з ймовірністю, суттєво більшою ½.

Особливість алгоритма З точки зору обчислень не можливо обчислити приватний ключ, знаючи алгоритм і публічний ключ. Крім того деякі алгоритми мають таку особливість що будь-який з пари ключів може служити для шифрування і тоді інший використовується для розшифрування.

Загальна схема 1. Кожна система генерує пару з двох ключів. 2. Кожна система публікує свій відкритий ключ. Інший ключ не розголошується. 3. Якщо А хоче написати В, то він шифрує повідомлення публічним ключем В. 4. Отримавши повідомлення, В розшифровує його своїм приватним ключем.

EKUB(ES) || EKS(М) - така схема використовується

Область застосування 1. Шифрування/дешифрування(не великі об’єми). 2. Цифровий підпис. 3. Обмін ключами.

Лекція № 7. Алгоритм RSA. Rivast, Shamir и Adelman, 1977 р. Це блоковий шифр, в якому відкритий і шифрований текст представляється числами від 0 до n-1. Безпека алгоритму RSA побудована на принципі складності факторизації (розклад на множники). Тут вихідний код і зашифрований розглядаэться як двійкові числа. Доцільний коли велика кількість субєктів повинна спілкуватись всі з усіма

2k<n<=2k+1 Використовуэ два ключа – відкритий і секретний. Елементи p і q - два великі прості числа, що є секретними, вибирається адресатом. n=pq – обчислюється, є відкритим. Його розрядність це довжина ключа. e, є таке що gcd (Ф(n),e)=1, 1<e<Ф(n).Де gcd означає найбільший спільний дільник. d=e-1 mod Ф(n) – є секретним і обчислюється. Обирається так щоб e*d=1 modФ(n). Ф- це функція Ейлера, яка має таку особливість: Ф(n)=(p-1)(q-1)

KU={e, n} – публічний ключ KR={d, n} – приватний ключ

Взлом: 1. Задача факторизації – розклад n на прості множники. 2. Підбір функції Ейлера за відомим n Алгоритм C=Memod n – блок шифрування відкритого тексту M=Cdmod n – блок закритого тексту

aФ(n)+1 =a mod n aФ(n)=1kmod n за теоремою Ейлера akФ(n)=1 mod n akФ(n)+1=a mod n

Стандартна довжина ключа 1024 біти (до 4096) Обчислювальні аспекти Дешифрування Алгоритм повільний і потребує багато пам’яті. Пришвидшити можна так: 1. 2. замість M*M*M…….M(100 раз) краще M64* M32* M4(8 раз) 3. якщо треба знайти ат, де а, т – цілі додатні числа, то можна представити т як: bk*bk-1…b0

Використання алгоритма RSA. Вибираєм два простих числа p=7; q=17 (на справді ці числа набагато більші). Вданому випадку n = p*q буде дорівнювати 119. Тепер вибираємо e=5. Вибираємо число d=77 так, щоб d*e=1 mod [(p-1)(q-1)]. d - секретний ключ, а e и n характеризують відкритий ключ. Нехай текст який будемо шифрувати M=19. C=Memod n. Отримаємо шифрований текст C=66.

Безпека програм і даних Модуль1 Зміст Лекція 1. Основні поняття безпеки, сервісів та механізмів захисту. 2 Загрози інформації: 2 Сервіси безпеки: 2 Механізми захисту. 2 Традиційне (симетричне) шифрування. 3 Лекція 2. Симетричні блокові шифри. 3 Шифр Файстеля. 4 Диференціальний і лінійний крипто аналіз. 4 Лекція №3. Стандарт шифрування даних або DES (Data Encryption Standart) 5

Подвійний DES. 7 Лекція №4. Режими роботи блочних шифрів (алгоритму DES) 8 ECB.. 8 CBC.. 8 CFB.. 9 OFB.. 9 Проблема та схеми розподілу ключів симетричного та асиметричного шифрування. 10 Наскрізне та канальне шифрування. 10 Розподіл ключів шифрування. 10 Лекція №5. Схеми розподілу ключів шифрування. 11 Схема розподілу ключів шифрування з використанням центру розподілу ключів (ЦРК). 11 Схема розподілу ключів без третьої довіреної сторони. 11 Генерування випадкових чисел. 11 ANSI X9.17. 12 BBS – генератор. 13 Лекція №6 Криптографія з відкритим ключем.. 13 Особливість алгоритма. 13 Загальна схема. 14 Умови застосування методів криптографії з відкритим ключем.. 14 Лекція № 7. Алгоритм RSA. 14 Елементи. 15 Алгоритм.. 15 Обчислювальні аспекти. 15 Лекція 8. Методи розподілу публічних ключів. 16

Лекція 1. Основні поняття безпеки, сервісів та механізмів захисту. Загрози інформації: · Активні · Пасивні Пасивні загрози:

Активні загрози: 1. Переривання (порушення доступності). 2. Модифікація (порушення цілісності). 3. Фальсифікація (порушення автентичності). в т.ч. «атака повтором» (replay-атака) – повторне розсилання існуючого, необов’язково розшифрованого повідомлення отримувачу ніби від відправника. Сервіси безпеки: 1. Конфіденційність – гарантія доступу до інформації тільки тим, хто має на це право. 2. Аутентифікація – гарантія надійної ідентифікації джерела повідомлення. 3. Цілісність – гарантія можливості модифікації інформації тільки тими суб’єктами, які мають на це право. 4. Неможливість відмови – забезпечення неможливості відмови від факту передачі (отримання) повідомлення. 5. Управління доступом. 6. Доступність. Механізми захисту 1) Алгоритми шифрування.

2) Алгоритми хешування. 3) Алгоритми цифрового підпису. 4) Коди автентичності повідомлень.

Умовні позначення: M – вихідне повідомлення. С – шифрований текст. С = ЕК(М) Е – функція шифрування, К – ключ шифрування M = DK(C) D – функція дешифрування. K, KS – ключі симетричного шифрування KUA, KRB – ключі асиметричного шифрування (відповідно публічний і приватний) H(M) – функція хешування h – результат хешування h = H(M) CK – коди автентичності повідомлень MAC – результат MAC = CK(M)

|

|||||||||||||||||||||||

|

Последнее изменение этой страницы: 2016-12-13; просмотров: 118; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.117.196.184 (0.139 с.) |

Адреса стовпця

Адреса стовпця Адреса рядка

Адреса рядка К1 К2

К1 К2 К2 К1

К2 К1 К1 К2 К

К1 К2 К

- ключі шифрування. Подаються на кожній стадії.

- ключі шифрування. Подаються на кожній стадії. – дата і час.

– дата і час. – початкове значення для і-тої стадії генерування (вихід попередньої стадії).

– початкове значення для і-тої стадії генерування (вихід попередньої стадії). - випадкове число.

- випадкове число. – потрійний DES.

– потрійний DES.

- вихід функції (1 біт)

- вихід функції (1 біт)

aФ(n)=1 mod n

aФ(n)=1 mod n