Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Делаем легкий доступ из всех браузеров в системе

Теперь его надо скормить IE.

Зайдите в настройки браузера --> Подключения --> Настройка сети

Использовать сценарий автоматической настройки --> вставьте адрес до этого файла C:\Program Files\i2p\scripts\i2pProxy.pac (Можете загрузить его на любой хостинг и вставить ссылку) Вот и все

Любой браузер теперь имеет доступ к I2P сети Так что если вы собираетесь готовить покушение восстание или рассказывать о различных преимуществах тех или иных способов самоубийства — лучше используйте отдельный браузер для I2P, который может иметь доступ только к сети I2P Что есть в сети?

В последнее время, сеть I2P активно развивается, разработчики повысили скорость работы в сети, добавили поддержку IPv6.

http://dxdt.ru/2012/08/06/5063/ Практика: настраиваем VPN, работающий через Amazon EC2

Меня попросили поделиться инструкцией о том, как настраивается VPN с использованием виртуального сервера из амазоновского EC2 (часть AWS – Amazon Web Services). Инструкцию размещаю на dxdt.ru, ведь в современном Интернете VPN – полезный инструмент. Подобные инструкции есть в Сети, но я попробовал ещё раз пройти всё детально по шагам, собрать все этапы вместе, включая настройку DNS. Более того, в рамках данной инструкции мы ещё разберёмся с созданием собственного “удостоверяющего центра” для выпуска SSL-сертификатов и создания инфраструктуры для аутентификации узлов. И DNS, и особенности управления сертификатами (отзыв сертификатов; проверка имён, например, при помощи директивы VPN tls-remote) – среди тех ключевых моментов, о которых постоянно забывают, настраивая “личный” VPN.

О том, для чего в технократическом хозяйстве пригодится VPN – я писал раньше, и не один раз. Если вдруг кто забыл, то под VPN подразумеваются зашифрованные каналы связи, организованные поверх открытого Интернета и ведущие от клиента к серверу VPN, при этом множество клиентов может быть объединено в виртуальную сеть. Главная особенность: трафик, идущий по VPN, практически недоступен для анализа и перехвата. Описание длинное, с картинками, поэтому прячу под “Читать полностью”. Цели Итак, мы хотим получить следующее: канал VPN, идущий до сервера в амазоновском дата-центре от клиентского компьютера (или от точки доступа WiFi). Наше решение VPN должно быть полным, поэтому оно не только позволяет работать многим клиентам одновременно, но и включает также собственный резолвер DNS. Обзор технологии Фундаментом нам послужит пакет OpenVPN. Пакет, в его современной версии, ориентирован на использование иерархии криптографических сертификатов (читай – SSL/TLS; далее – SSL). С помощью пары сертификатов при создании защищённого канала проводится взаимная аутентификация: сервер аутентифицируется клиентом, а клиент – сервером. Обратите внимание, что такой подход качественно отличается от типичного сценария использования HTTPS, где проводится аутентификация только сервера, но не клиента. Другими словами: подключиться к серверу VPN сможет только клиент, авторизационная информация которого удостоверена корневым сертификатом, используемым в системе; это исключает возможность скрытного перехвата соединения технически продвинутыми методами. Для наших задач сертификаты не нужно покупать, всё генерируется собственными силами. Такой вариант не только бережёт средства, но и в некоторых смыслах является более надёжным, так как вы контролируете собственный “удостоверяющий центр”. Интересной особенностью использования амазоновского сервиса является то, что там, для новых аккаунтов, предлагается один год бесплатного использования сервера минимальной конфигурации, который как раз и может послужить узлом VPN. За трафик, впрочем, придётся платить. Ну и вообще – смотрите, пожалуйста, внимательно и самостоятельно на цены и прайс-листы: автор, по понятным причинам, ничего касательно платности/бесплатности гарантировать не может.

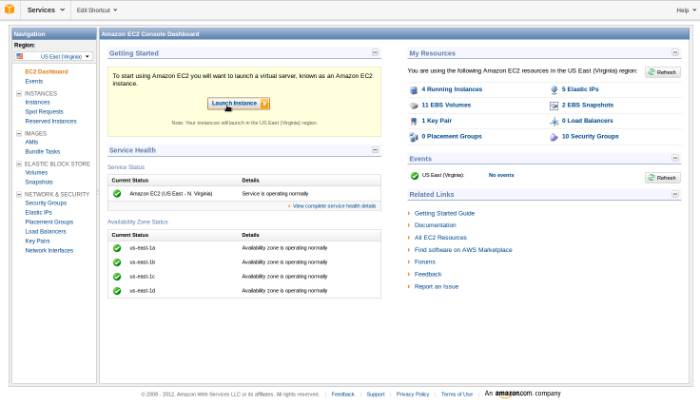

Приборы и материалы Потребуются: сервер в Amazon EC2 (понятно, что можно использовать любой другой сервер, со схожей конфигурацией, но данная инструкция написана для EC2), компьютер – рабочее место. В основном, используются ОС Linux. Я понимаю, что без рассмотрения Windows в данном случае никак не обойтись, поэтому, там, где применимо, (например, описание настройки клиента VPN) описана и эта операционная система. На сервере используется Amazon Linux. Хорошим бонусом при освоении данной инструкции станут навыки работы с консолью, базовое представление об архитектуре этих самых линуксов и сетевых протоколов TCP/IP. Сервер Опустим этап регистрации аккаунта Amazon AWS – это элементарно (для регистрации нужны работающий телефонный номер и банковская карта). Если вы используете другой сервер, не амазоновский, то переходите сразу к разделу, описывающему настройку ПО. Кстати, учитывайте, что многие провайдеры, предоставляющие выделенные серверы в аренду, прямо запрещают использовать их в качестве точек выхода VPN – читайте правила. После того, как аккаунт создан и активирован, открывайте панель управления AWS при помощи браузера: нужно запустить сервер. Возможных настроек очень много, но это не проблема, для наших целей годятся настройки по умолчанию. Собственно, поэтому я не останавливаюсь подробно на разборе каждой опции. Кроме того, часть значений параметров я скрыл на скриншотах (источником скриншотов служил мой аккаунт). Начало процесса создания сервера выглядит примерно так:

Обратите внимание на региональные настройки слева – здесь можно выбрать различные дата-центры. Для целей этого руководства хорошо подходит шт. Виргиния. При помощи клика на кнопку Launch Instance запускаем пошаговый “мастер” создания экземпляра виртуальной машины (Instance). Используем Classic Wizard:

Следующий шаг: выбор операционной системы и платформы.

Выбираем тип ОС – Amazon Linux, 64 бита. Следующий шаг, “размер” виртуальной машины:

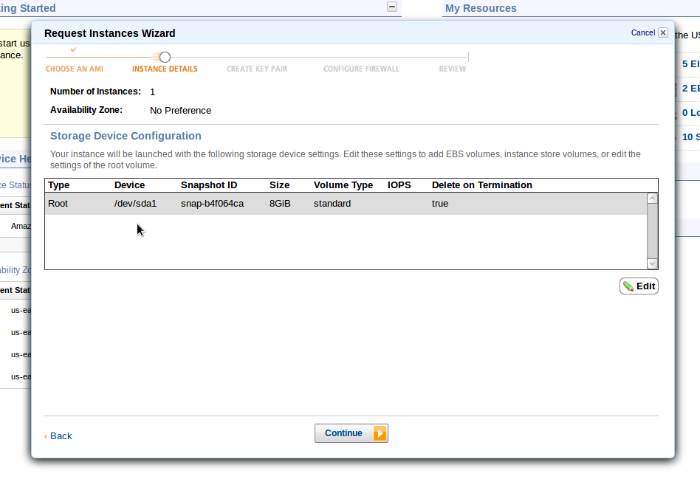

Для нашего VPN хватает минимального – Micro (кстати, именно этот тип виртуальных машин входит в бесплатный пакет). Сейчас виртуальные машины AWS используют в качестве дисковой подсистемы образы EBS (Elastic Block Storage) с гарантированным хранением, то есть данные на диске переживут останов виртуальной машины.

Мы используем стандартные настройки EBS, для VPN-сервера не требуется большого дискового пространства. На следующем шаге имеет смысл включить опцию предотвращения случайного удаления виртуальной машины (механизм предотвращения довольно прост – в дальнейшем, для удаления машины, нужно будет сперва снять флаг, запрещающий это делать):

Для удобства использования, к виртуальным машинам можно привязывать разные дополнительные описания. Назначим нашему экземпляру имя (Name), чтобы потом не перепутать, если что:

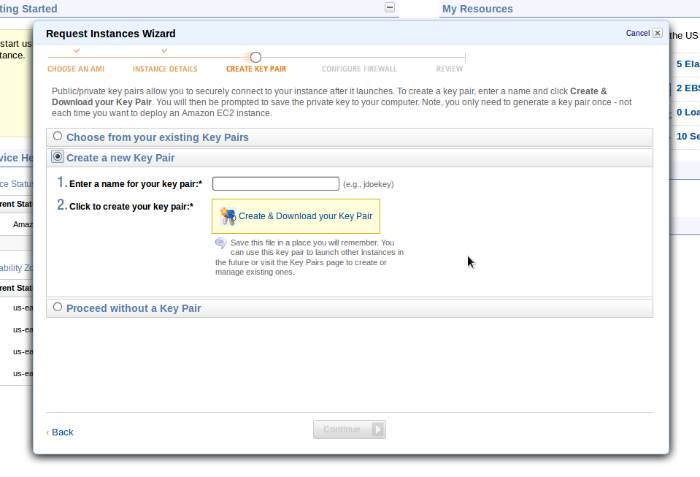

Для доступа к серверу будет использоваться SSH. Стандартное решение. При этом, в нашем случае, авторизация “по паролю” в SSH изначально отключена (и не вздумайте её включать!). Используется современный способ авторизации, по паре ключей (секретный/открытый). Эту пару нужно создать, если только вы не использовали амазоновский сервис раньше – и ключи уже не заданы:

Ключи генерируются сервисом, закрытый ключ загружается на ваш компьютер, где его нужно сохранить в надёжном месте, защитив паролем. Все современные SSH-клиенты умеют работать с авторизационными ключами. Это правильная практика. Возможно, у вас уже есть свой “приватный ключ”, который вы используете на других серверах, тогда соответствующий открытый ключ можно будет добавить на сервер позже (ключи, обычно, на сервере размещаются в файле ~/.ssh/authorized_keys). На всякий случай, напомню детали: сгенерировать пару ключей для SSH можно утилитой ssh-keygen; штатно, закрытый ключ сохраняется в файл ~/.ssh/id_rsa, открытый – ~/.ssh/id_rsa.pub; использовать ssh с другими файлами ключей помогает опция -i. (Я обещал не забывать про Windows: что касается SSH, то для этой ОС есть пакет PuTTY, он учит Windows кое-каким из тех штук, которые юниксы умеют делать от рождения.) Возвращаемся к запуску сервера. Осталось настроить брандмауэр (Firewall) AWS. Это несложно, нужно указать название группы настроек и выбрать правила. Фильтруется только входящий трафик.

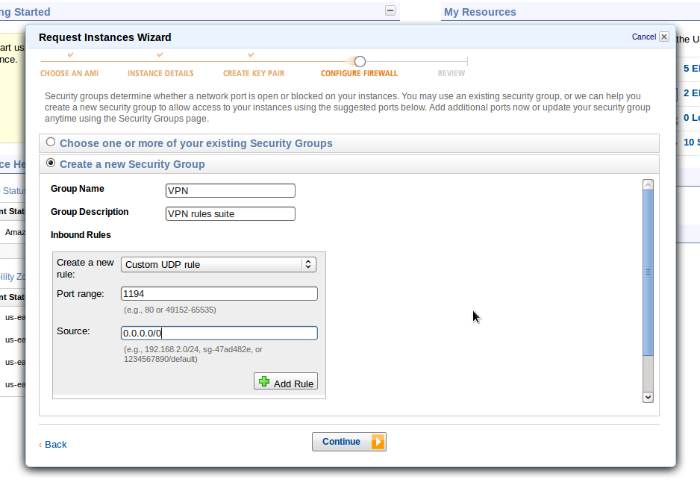

Для нашего сервера нужно открыть доступ к порту 22 (TCP) для SSH и к 1194 (UDP, TCP) для OpenVPN. Если вы заранее знаете, из каких сетей или каких IP-адресов будете обращаться к серверу, можно указать только их. Для доступа из любой точки Интернета – используйте стандартное обозначение 0.0.0.0/0. Если есть возможность, то хотя бы доступ для SSH нужно зафильтровать по IP-источника, иначе сервер будут донимать автоматические сканеры паролей. Собственно, из-за них и требуется аторизация строго по ключам. 1194 – стандартный порт OpenVPN. Типичное решение подразумевает использование UDP, в некоторых случаях это быстрее. Я рекомендую пользоваться TCP, как более надёжным вариантом. Именно для TCP будет настроен наш сервер. OpenVPN умеет работать на любом порту. В ряде случаев, для преодоления всяких нехороших брандмауеров и фильтров, более удобным оказывается порт 443 (https) или 80 (http). Если задумаете поменять порты в будущем, то не забудьте разрешить соответствующие соединения в брандмауере AWS (я ещё раз напомню об этом ниже по тексту, если что). Обязательно кликните Add Rule для добавления правил и сохраните настройки.

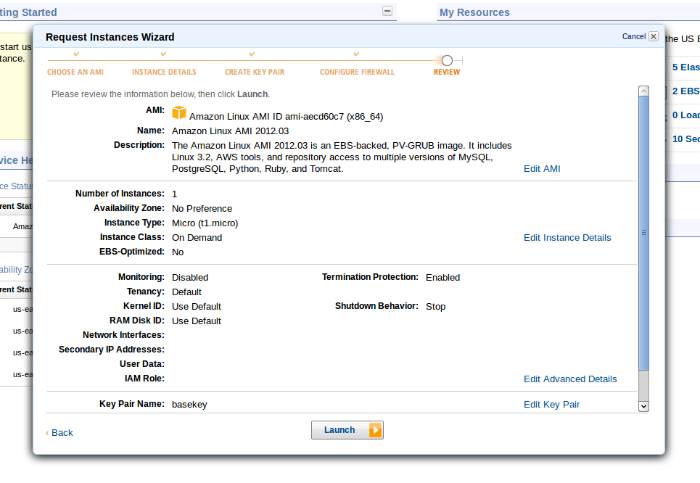

Сервер практически сконфигурирован. Осталось взглянуть на итоговые сведения:

Если всё верно, то кликаем Launch. Экземпляр виртуальной машины появляется в разделе Instances панели управления. Если у вас нет других виртуальных машин, то раздел будет состоять из одной строчки. Вновь созданная виртуальная машина доступна только по внутреннему адресу. Для нормального использования VPN – требуется внешний, “маршрутизируемый” IP-адрес. Его необходимо зарезервировать в разделе Elastic IPs (Network & Security – в панели слева). Выделяете адрес и привязываете его к виртуальной машине. Два шага. Для этого служат кнопки вверху, машина должна быть запущена и работать. Обратите внимание, что за неиспользуемые IP-адреса взимается почасовая плата! Используемые – бесплатны. Хитрость состоит в том, что как только вы остановите виртуальную машину, IP-адрес от неё “отклеится”, станет неиспользуемым, то есть – платным. В таком случае, понятно, можно адрес освободить.

Есть разные способы, позволяющие использовать динамический DNS для доступа к VPN-серверу, а не арендовать IP-адрес. На мой взгляд, это баловство. Правильное решение – фиксированный IP. Я, к тому же, держу вполне статическую запись, указывающую на VPN-сервер, в своей доменной зоне, подписанной DNSSEC. Это не обязательно, но удобно. Выделенный для сервера IP нужно записать – он потребуется для доступа. Теперь у нас есть работающий сервер. Можно брать в руки консоль. ПО на сервере Прежде всего отмечу, что вместо настройки собственного сервера, есть, конечно, возможность выбрать тот или иной созданный другими пользователями образ (AMI в амазоновской терминологии) с уже сконфигурированным VPN. Это не наш метод, так как прежде придётся разбираться, что там в этом дистрибутиве лишнего и как всё устроено. (Занятный пример: довольно давно в 3Dnews решали похожую задачку, ностолкнулись с дистрибутивом, содержащим потенциальный бэкдор; а бэкдор в VPN-сервере – это не совсем то, что хочется получить; кроме прочего, в инструкции 3Dnews есть та самая распространённая “недоделка”: рекомендуют использовать сторонние DNS-серверы.) Все настройки выполняются из консоли сервера, по SSH. (Amazon Linux – это Red Hat.) Прежде всего – обновления: $ sudo yum update Устанавливаем редактор nano – он используется в данной инструкции, естественно, можно заменить на любой другой, подходящий: $ sudo yum install nano Устанавливаем требуемые пакеты: $ sudo yum install openvpn - это сам openvpn; $ sudo yum install bind - BIND будет служить рекурсивным резолвером, выделенным для нашего VPN. Сконфигурируем BIND, это быстро: $ sudo nano /etc/named.conf Нам потребуется добавить несколько директив в раздел options, директивы эти касаются обслуживаемых адресов и параметров резолвера. allow-query { localhost; 192.168.2/24; }; - добавляем подсеть (виртуальную) VPN в список обслуживаемых резолвером – 192.168.2/24. Строго говоря, просто localhost работать не будет, несмотря на то, что и VPN-сервер, и BIND размещены на одной и той же виртуальной машине. VPN мы позже сконфигурируем так, что подключающиеся узлы будут получать адреса из указанного сегмента.

Другие опции: max-cache-size 50m; Это обычная настройка рекурсивного резолвера – максимальный размер кэша, максимальные значения TTL. Итоговый файл named.conf должен выглядеть примерно так (DNSSEC здесь не используется):

max-cache-size 50m; }; logging { zone "." IN { Сервер полностью выделен под VPN, здесь нет дополнительных пользователей, кроме стандартного набора, и нет лишних приложений.

|

|||||||||

|

Последнее изменение этой страницы: 2016-09-19; просмотров: 232; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.147.54.6 (0.044 с.) |