Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Когда должно использоваться шифрование.

Шифрование должно использоваться, когда существует необходимость расшифровать получаемое сообщение. Например, если бы вы хотите послать безопасное сообщения кому-то вы должны использовать шифрование вместо хеширования, поскольку сообщение ничего не даст получателю, если он не сможет расшифровать его. Если сами данные не должны быть известны в начальном виде, то хеширование рекомендуется к использованию в данном случае, поскольку это более безопасно. Различия между шифрованием и хешированием: Шифрование использует алгоритм преобразования сообщения, которое может быть разблокировано ключом, чтобы вернуть исходное сообщение. В хэшировании, как только сообщение будет преобразовано, нет способа вернуть его. Шифрование - это двусторонний процесс, тогда как хеширование - односторонний процесс. При шифровании вы получаете исходное сообщение на конце получателя, что невозможно в хешировании. Вам нужно применить метод грубой силы, чтобы вернуть сообщение. Хеширование использует метод многократного отображения: поскольку для каждого входа возможен меньший выход. Шифрование, с другой стороны, использует отображение 1: 1 между входом и выходом. Резюме: 1.Hashing преобразует произвольный ввод длины в меньший выходной сигнал с фиксированной длиной. 2.Encryption - это двухсторонний процесс, который включает в себя ключ для дешифрования сообщения. 3.Hashing - необратимый процесс, поскольку исходное сообщение не может быть восстановлено. 4.So используется для проверки правильности ввода. 5. Поскольку шифрование является обратимым процессом, его можно использовать для хранения информации о кредитной карте в зашифрованном формате. 11. Укажите область применения хеш-функции. Для вычисления хэша используются криптографические хэш-функции, что гарантирует выявление изменений документа при проверке подписи. Хэш-функции не являются частью алгоритма ЭП, поэтому в схеме может быть использована любая надёжная хэш-функция. Использование хэш-функций даёт следующие преимущества: · Вычислительная сложность. Обычно хэш цифрового документа делается во много раз меньшего объёма, чем объём исходного документа, и алгоритмы вычисления хэша являются более быстрыми, чем алгоритмы ЭП. Поэтому формировать хэш документа и подписывать его получается намного быстрее, чем подписывать сам документ.

· Совместимость. Большинство алгоритмов оперирует со строками бит данных, но некоторые используют другие представления. Хэш-функцию можно использовать для преобразования произвольного входного текста в подходящий формат. · Целостность. Без использования хэш-функции большой электронный документ в некоторых схемах нужно разделять на достаточно малые блоки для применения ЭП. При верификации невозможно определить, все ли блоки получены и в правильном ли они порядке. Использование хэш-функции в алгоритме простановки и проверки электронной подписи: 1) не обязательно при электронной подписи, 2) сама хэш-функция не является частью алгоритма ЭП, 3) поэтому хэш-функция в алгоритме электронной подписи может использоваться любая или не использоваться вообще. В большинстве ранних систем ЭП использовались функции с секретом, которые по своему назначению близки к односторонним функциям. Такие системы уязвимы к атакам с использованием открытого ключа, так как, выбрав произвольную цифровую подпись и применив к ней алгоритм верификации, можно получить исходный текст. Чтобы избежать этого, вместе с цифровой подписью используется хэш-функция, то есть, вычисление подписи осуществляется: · не относительно самого документа, · а относительно его хэша. 12. Какие алгоритмы симметричного шифрования Вам известны? Симметричные схемы ЭП менее распространены чем асимметричные, так как после появления концепции цифровой подписи не удалось реализовать эффективные алгоритмы подписи, основанные на известных в то время симметричных шифрах. Первыми, кто обратил внимание на возможность симметричной схемы цифровой подписи, были основоположники самого понятия ЭП Диффи и Хеллман, которые опубликовали описание алгоритма подписи одного бита с помощью блочного шифра. Асимметричные схемы цифровой подписи опираются на вычислительно сложныезадачи, сложность которых еще не доказана, поэтому невозможно определить, будут ли эти схемы сломаны в ближайшее время, как это произошло со схемой, основанной на задаче об укладке ранца. Также для увеличения криптостойкости нужно увеличивать длину ключей, что приводит к необходимости переписывать программы, реализующие асимметричные схемы, и в некоторых случаях перепроектировать аппаратуру. Симметричные схемы основаны на хорошо изученных блочных шифрах.

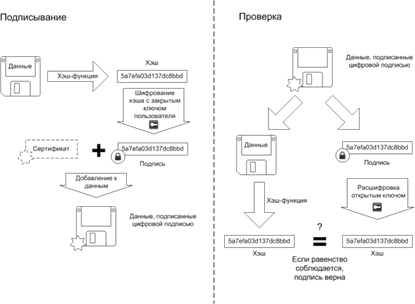

В связи с этим симметричные схемы имеют следующие преимущества: · Стойкость симметричных схем ЭП вытекает из стойкости используемых блочных шифров, надежность которых также хорошо изучена. · Если стойкость шифра окажется недостаточной, его легко можно будет заменить на более стойкий с минимальными изменениями в реализации. Однако у симметричных ЭП есть и ряд недостатков: · Нужно подписывать отдельно каждый бит передаваемой информации, что приводит к значительному увеличению подписи. Подпись может превосходить сообщение по размеру на два порядка. · Сгенерированные для подписи ключи могут быть использованы только один раз, так как после подписывания раскрывается половина секретного ключа. Из-за рассмотренных недостатков симметричная схема ЭЦП Диффи-Хелмана не применяется, а используется её модификация, разработанная Березиным и Дорошкевичем, в которой подписывается сразу группа из нескольких бит. Это приводит к уменьшению размеров подписи, но к увеличению объема вычислений. Для преодоления проблемы «одноразовости» ключей используется генерация отдельных ключей из главного ключа. 13 Какие алгоритмы асимметричного шифрования Вам известны? Асимметричная схема Асимметричные схемы ЭП относятся к криптосистемам с открытым ключом. В отличие от асимметричных алгоритмов шифрования, в которых шифрование производится с помощью открытого ключа, а расшифровка — с помощью закрытого, в схемах цифровой подписи подписание производится с применением закрытого ключа, а проверка подписи — с применением открытого ключа.

Схема, поясняющая алгоритмы подписи и проверки Общепризнанная схема цифровой подписи охватывает три процесса: · Генерация ключевой пары. При помощи алгоритма генерации ключа равновероятным образом из набора возможных закрытых ключей выбирается закрытый ключ, вычисляется соответствующий ему открытый ключ. · Формирование подписи. Для заданного электронного документа с помощью закрытого ключа вычисляется подпись. · Для того, чтобы использование цифровой подписи имело смысл, необходимо выполнение двух условий: · Верификация подписи должно производиться открытым ключом, соответствующим именно тому закрытому ключу, который использовался при подписании. · Без обладания закрытого ключа должно быть вычислительно сложно создать легитимную цифровую подпись. Следует отличать электронную цифровую подпись от кода аутентичностисообщения (MAC).

|

||||||

|

Последнее изменение этой страницы: 2021-04-05; просмотров: 87; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 18.216.239.46 (0.007 с.) |

Проверка (верификация) подписи. Для данных документа и подписи с помощью открытого ключа определяется действительность подписи.

Проверка (верификация) подписи. Для данных документа и подписи с помощью открытого ключа определяется действительность подписи.