Заглавная страница Избранные статьи Случайная статья Познавательные статьи Новые добавления Обратная связь КАТЕГОРИИ: ТОП 10 на сайте Приготовление дезинфицирующих растворов различной концентрацииТехника нижней прямой подачи мяча. Франко-прусская война (причины и последствия) Организация работы процедурного кабинета Смысловое и механическое запоминание, их место и роль в усвоении знаний Коммуникативные барьеры и пути их преодоления Обработка изделий медицинского назначения многократного применения Образцы текста публицистического стиля Четыре типа изменения баланса Задачи с ответами для Всероссийской олимпиады по праву

Мы поможем в написании ваших работ! ЗНАЕТЕ ЛИ ВЫ?

Влияние общества на человека

Приготовление дезинфицирующих растворов различной концентрации Практические работы по географии для 6 класса Организация работы процедурного кабинета Изменения в неживой природе осенью Уборка процедурного кабинета Сольфеджио. Все правила по сольфеджио Балочные системы. Определение реакций опор и моментов защемления |

Системная классификация информации.Стр 1 из 5Следующая ⇒

Системная классификация информации. Информация – это совокупность каких-либо сведений, данных, передаваемых устно (в форме речи), письменно (в виде текста, таблиц, рисунков, чертежей, схем, условных обозначений)либо другим способом (например, с помощью звуковых или световых сигналов, электрических и нервных импульсов, перепадов давления или температуры и т.д.). Под системной понимается такая классификация информации, которая удовлетворяет требованиям решения всего комплекса задач, реализуемых в системе. Сама процедура классификации заключается в выборе критериев деления информации на классы и обосновании классификационной структуры по выбранным критериям.

Унификация структуры информационного потока.

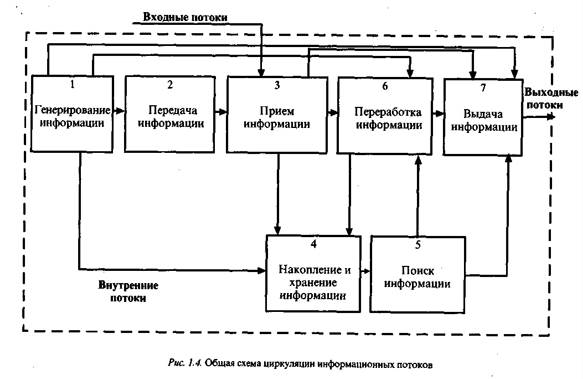

Унификация структуры информационного потока. Информационный поток в самом общем виде определяется как движение в некоторой среде данных, представленных в структурированном виде. Отсюда следует, что для формирования структуры информационного потока необходимо, во-первых, сформировать ту среду, в которой должны двигаться (циркулировать) данные (или в более общем толковании - информация), а во-вторых, структурировать собственно ту информацию, которая должна циркулировать. Инф потоки можно разделить на: - входные - выходные - внутренние Они могут быть односторонние и двусторонние. Основными процессами, обеспечивающими циркуляцию информационных потоков, являются: 1. Генерирование (возникновение, порождение) информации. 2. Передача информации. 3. Прием информации. 4. Накопление и хранение информации. 5. Поиск информации. 6. Выдача информации.

Требования, обуславливаемые размещением объемов защищаемой информации

Требования, обуславливаемые размещением объемов защищаемой информации, могут заключаться в следующем. При обработке информации, размещенной только в ОЗУ, должны обеспечиваться требуемые уровень защиты и надежность в центральном вычислителе и на коммуникациях ввода-вывода данных. При обработке информации, размещенной на одном внешнем носителе, дополнительно к предыдущему должна обеспечиваться защита в соответствующем устройстве ВЗУ и коммуникациях, связывающих это устройство с процессором.

При обработке информации, размещенной на нескольких внешних носителях, дополнительно к предыдущему должна обеспечиваться необходимая изоляция друг от друга данных, размещенных на различных носителях при одновременной их обработке. При обработке информации, размещенной на очень большом количестве носителей, дополнительно к предыдущему должна обеспечиваться защита в хранилищах носителей и на коммуникациях, связывающих хранилища, с помещениями, в которых установлены ВЗУ.

Требования, определяемые структурой АСОД

Требования, определяемые структурой АСОД (автоматизированная система обработки данных) могут быть сформулированы в следующем виде. Информация должна защищаться во всех структурных элементах АСОД, причем специфические требования к ЗИ в структурных элементах различного типа сводятся к следующему. В аппаратуре и линиях связи: 1. защищаемая информация должна находиться только в течение сеанса; в ЗУ аппаратуры связи могут храниться только служебные части передаваемых сообщений; 2. линии связи, по которым защищаемая информация передается в явном виде, должны находиться под непрерывным контролем во все время передачи информации; 3. перед началом каждого сеанса передачи защищаемой информации должна осуществляться проверка адреса выдачи данных; 4. при передаче большого объема защищаемой информации проверка ад- реса передачи должна также периодически производиться в процессе передачи (через заданный промежуток времени или после передачи заданного числа зна- ков сообщения); 5. при наличии в составе аппаратуры связи процессоров и ЗУ должна вестись регистрация данных о всех сеансах передачи защищаемой информации; 6. должны быть предусмотрены возможности аварийного уничтожения информации, находящейся в аппаратуре связи. В центральном вычислителе: 1. защищаемая информация в ОЗУ может находиться только во время се- ансов решения соответствующих задач, в ВЗУ (Внешнее запоминающее устройство) - минимальное время, опреде-

ляемое технологией функционирования автоматизируемых процессов; 2. и 3.— аналогично соответствующим пунктам требований к защите УГУВВ; 4. при обработке защищаемой информации должно осуществляться уста- новление подлинности всех участвующих в обработке устройств и пользовате- лей и ведение протоколов их работы; 5. всякое обращение к защищаемой информации должно проверяться на санкционированность; 6. при обмене защищаемой информации, осуществляемой с использова- нием линий связи, должна осуществляться проверка адреса корреспон- дента; 7. должны быть предусмотрены возможности аварийного уничтожения всей информации, находящейся в центральном вычислителе, и подачи команды на аварийное уничтожение информации в сопряженных устройствах. В ВЗУ: 1. сменные носители информации должны находиться на устройствах управления в течение минимального времени, определяемого технологией ав- томатизированной обработки информации; 2. устройства управления ВЗУ, на которых установлены, носили с защи- щаемой информацией, должны иметь замки, предупреждающие несанкциони- рованное изъятие или замену носителя; 3. должны быть предусмотрены возможности автономного аварийного уничтожения информации на носителях, находящихся на устройствах ВЗУ. В хранилище носителей: 1. все носители, содержащие защищаемую информацию, должны иметь четкую и однозначную маркировку, которая, однако, не должна раскрывать содержания записанной на них информации; 2. носители, содержащие защищаемую информацию, должны храниться таким образом, чтобы исключались возможности несанкционированного досту- па к ним; 3. при выдаче и приемке носителей должна осуществляться проверка личности получающего (сдающего) и его санкции на получение (сдачу) этих носителей; 4. должны быть предусмотрены возможности аварийного уничтожения информации на носителях, находящихся в хранилищах. В устройствах подготовки данных: 1. защищаемая информация должна находиться только в течение време- ни ее подготовки; 2. устройства подготовки должны быть размещены так, чтобы исключа- лись возможности просмотра обрабатываемой информации со стороны; 3. в специальных регистрационных журналах должны фиксироваться время обработки информации, исполнители, идентификаторы использованных носителей и возможно другие необходимые данные; 4. распределение работ между операторами должно быть таким, чтобы минимизировать осведомленность их о содержании обрабатываемой информа- ции; 5. должны быть предусмотрены возможности аварийного уничтожения информации, находящейся в подразделениях подготовки данных. Требования к защите информации, обуславливаемые территориальной распределенностью АСОД, заключаются в следующем: в компактных АСОД (размещенных в одном помещении) достаточно ор- ганизовать и обеспечить требуемый уровень защиты в пределах того помеще- ния, в котором размещены элементы АСОД; в слабораспределенных АСОД (размещенных в нескольких помещениях, но на одной и той же территории) дополнительно к предыдущему должна быть обеспечена требуемая защита информации в линиях связи, с помощью которых

сопрягаются элементы АСОД, расположенные в различных помещениях, для чего должны быть или постоянный контроль за этими линиями связи, или ис- ключена передача по ним защищаемой информации в явном виде; в сильнораспределенных АСОД (размещенных на нескольких террито- риях) дополнительно к предыдущему должна быть обеспечена требуемая защи- та информации в линиях связи большой протяженности, что может быть дос- тигнуто предупреждением передачи по ним защищаемой информации в откры- том виде.

Требования, обуславливаемые видом защищаемой информации

Требования, обусловливаемые видом защищаемой информации, могут быть сформулированы в таком виде. К защите документальной информации предъявляются следующие тре- бования: должна обеспечиваться защита как оригиналов документов, так и све- дений о них, накапливаемых и обрабатываемых в АСОД; применяемые средст- ва и методы защиты должны выбираться с учетом необходимости обеспечения доступа пользователям различных категорий: персонала делопроизводства и библиотеки оригиналов, специалистов подразделения первичной обработки документов, специалистов функциональных подразделений автоматизируемых органов. При обработке фактографической быстроменяющейся информации должны учитываться требования: применяемые средства и методы защиты не должны существенно влиять на оперативность обработки информации; приме- няемые средства и методы защиты должны выбираться с учетом обеспечения доступа к защищаемой информации строго ограниченного круга лиц. К защите фактографической исходной информации предъявляются тре- бования: каждому пользователю должны быть обеспечены возможности фор- мирования требований к защите создаваемых им массивов данных в пределах предусмотренных в АСОД возможностей защиты; в системе защиты должны быть предусмотрены средства, выбираемые и используемые пользователями для защиты своих массивов по своему усмотрению. К защите фактографической регламентной информации предъявляются требования: применяемые средства и методы должны быть рассчитаны на дли- тельную и надежную защиту информации; должен обеспечиваться доступ (в пределах полномочий) широкого круга пользователей; повышенное значение приобретают процедуры идентификации, опознавания, проверки полномочий, регистрации обращений и контроля выдачи.

23. Требования, обуславливаемые технологическими схемами автоматизированной обработки информации

Требования, обусловливаемые технологическими схемами ав- томатизированной обработки информации, сводятся к тому, что в активном состоянии АСОД должна обеспечиваться защита на всех технологических уча- стках автоматизированной обработки информации и во всех режимах. С точки зрения организации вычислительного процесса в АСОД требуе- мая защита должна обеспечиваться при любом уровне автоматизации обработ- ки информации, при всех способах взаимодействия пользователей со средства- ми автоматизации и при всех режимах работы комплексов средств автоматиза- ции. Специфические требования к защите для различных уровней автомати- зации обработки информации состоят в следующем: 1. при автономном решении отдельных задач или их комплексов основ- ными макропроцессами автоматизированной обрастай, в ходе которых должен обеспечиваться необходимый уровень защиты, являются: сбор, подготовка и ввод исходных данных, необходимых для решения задач; машинное решение задач в автономном режиме; выдача результатов решения; 2. в случае полусистемной обработки дополнительно к предыдущему на участках комплексной автоматизации должна быть обеспечена защита в ходе осуществления следующих макропроцессов: автоматизированного сбора ин- формации от датчиков и источников информации; диалогового режима работы пользователей с ЭВМ; 3. в случае системной обработки дополнительно к предыдущему должна быть обеспечена защита в ходе таких макропроцессов: прием потока запросов и входной информации; формирование пакетов и очередей запросов; диспетчиро- вание в ходе выполнения запросов; регулирование входного потока информа- ции.

24. Требования, обуславливаемые этапом жизненного цикла АСОД

Требования, обуславливаемые этапом жизненного цикла АСОД, формируются так: 25. Анализ существующих методик определения требований к защите информации Проблема определения требований к защите информации в автоматизированных системах ее обработки возникла практически одновременно с самой проблемой защиты, т. е. когда средства электронно-вычислительной техники (ЭВТ) стали применяться для обработки конфиденциальной информации. При этом оказалось, что для ее решения нет сколько-нибудь адекватного аналога, поскольку в условиях бумажной информатики вопросы защиты информации решались преимущественно организационными средствами. Система защиты строилась таким образом, чтобы возможности несанкционированного получения защищаемой информации практически были исключены. В условиях же автоматизированной обработки существует большое количество таких каналов несанкционированного получения информации, которые не могут быть перекрыты без применения специфических технических и программно-аппаратных средств. Соответственно возникла необходимость определения требований к системам защиты, содержащим указанные средства. Задача оказалась достаточно сложной, в силу чего регулярная методика ее решения до настоящего времени не разработана.

В сложившейся ситуации наиболее подходящим оказался подход, основанный на выделении некоторого количества типовых систем защиты с четким обозначением тех механизмов защиты, которые должна содержать каждая из типовых систем, и разработке рекомендаций по их использованию. Для оценки реального состояния безопасности информационной системы применяются различные критерии. Анализ отечественного и зарубежного опыта показал определенную общность подхода к определению состояния безопасности в разных странах. Ее сущность состоит в следующем. Для предоставления пользователю возможности оценки вводится некоторая система показателей и задается иерархия классов безопасности. Каждому классу соответствует определенная совокупность обязательных функций. Степень реализации выбранных критериев показывает текущее состояние безопасности. Последующие действия сводятся к сравнению реальных угроз с реальным состоянием безопасности. Если реальное состояние перекрывает угрозы в полной мере, система безопасности считается надежной и не требует дополнительных мер. Такую систему можно отнести к классу систем с полным перекрытием угроз и каналов утечки информации. В противном случае система безопасности нуждается в дополнительных мерах защиты. Показатель защищенности ИС - характеристика средств системы, влияющая на защищенность и описываемая определенной группой требований, варьируемых по уровню и глубине в зависимости от класса защищенности.

26. Основные положения стандарта "Оранжевая книга"

TCSEC известен под названием "Оранжевая книга" по цвету обложки книги. TCSEC определяет средства, которые должны быть включены в компьютерную систему для того, чтобы такая система была безопасной в отношении обработки критической информации. Требования TCSEC, предъявляемые к компьютерной системе (продукту) в процессе оценивания, условно можно разделить на четыре типа - требования проведения последовательной политики безопасности (security policy), требования ведения учета использования продукта (accounts), требования доверия к продукту (assurance) и требования к документации на продукт. Согласно TCSEC, для оценивания компьютерных систем выделено четыре основных группы безопасности, которые в свою очередь делятся на классы безопасности: - группа Д - Minimal Protection (минимальная защита) - объединяет компьютерные системы, не удовлетворяющие требованиям безопасности высших классов. В данном случае группа и класс совпадают; - группа С - Discretionary Protection (избирательная защита) - объединяет системы, обеспечивающие набор средств защиты, применяемых пользователем, включая средства общего контроля и учета субъектов и их действий. Эта группа имеет два класса: 1) класс С1 - Discretionary Security Protection (избирательная защита безопасности) - объединяет системы с разделением пользователей и данных; 2) класс С2 - Controlled Access Protection (защита контролируемого доступа) - объединяет системы, обеспечивающие более тонкие средства защиты по сравнению с системами класса С1, делающие пользователей индивидуально различимыми в их действиях посредством процедур контроля входа и контроля за событиями, затрагивающими безопасность системы и изоляцию данных. Примечание: Компьютерные системы, которые могут быть использованы для нужд министерства обороны США, должны как минимум иметь рейтинг безопасности С2. - группа В - Mandatory Protection (полномочная защита) - имеет три класса: 1) класс В1 - Labeled Security Protection (меточная защита безопасности) - объединяет системы, удовлетворяющие всем требованиям класса С2, дополнительно реализующие заранее определенную модель безопасности, поддерживающие метки субъектов и объектов, полный контроль доступа. Вся выдаваемая информация регистрируется, все выявленные при тестировании недостатки должны быть устранены; 2) класс В2 - Structured Protection (структурированная защита) - объединяет системы, в которых реализована четко определенная и задокументированная формализованная модель обеспечения безопасности, а меточный механизм разделения и контроля доступа, реализованный в системах класса В1, распространен на всех пользователей, все данные и все виды доступа. По сравнению с классом В1 ужесточены требования по идентификации пользователей, контролю за исполнением команд управления, усилена поддержка администратора и операторов системы. Должны быть проанализированы и перекрыты все возможности обхода защиты. Системы класса В2 считаются "относительно неуязвимыми" для несанкционированного доступа; 3) класс В3 - Security Domains (области безопасности) - объединяет системы, имеющие специальные комплексы безопасности. В системах этого класса должен быть механизм регистрации всех видов доступа любого субъекта к любому объекту. Должна быть полностью исключена возможность несанкционированного доступа. Система безопасности должна иметь небольшой объем и приемлемую сложность для того, чтобы пользователь мог в любой момент протестировать механизм безопасности. Системы этого класса должны иметь средства поддержки администратора безопасности; механизм контроля должен быть распространен вплоть до сигнализации о всех событиях, затрагивающих безопасность; должны быть средства восстановления системы. Системы этого класса считаются устойчивыми к несанкционированному доступу. - группа А - Verified Protection (проверяемая защита) - объединяет системы, характерные тем, что для проверки реализованных в системе средств защиты обрабатываемой или хранимой информации применяются формальные методы. Обязательным требованием является полная документированность всех аспектов проектирования, разработки и исполнения систем. Выделен единственный класс: 1) класс А1 - Verified Desing (проверяемая разработка) - объединяющий системы, функционально эквивалентные системам класса В3 и не требующие каких-либо дополнительных средств. Отличительной чертой систем этого класса является анализ формальных спецификаций проекта системы и технологии исполнения, дающий в результате высокую степень гарантированности корректного исполнения системы. Кроме этого, системы должны иметь мощные средства управления конфигурацией и средства поддержки администратора безопасности.

27. Классификация автоматизированных систем и требования по защите информации Системная классификация информации. Информация – это совокупность каких-либо сведений, данных, передаваемых устно (в форме речи), письменно (в виде текста, таблиц, рисунков, чертежей, схем, условных обозначений)либо другим способом (например, с помощью звуковых или световых сигналов, электрических и нервных импульсов, перепадов давления или температуры и т.д.). Под системной понимается такая классификация информации, которая удовлетворяет требованиям решения всего комплекса задач, реализуемых в системе. Сама процедура классификации заключается в выборе критериев деления информации на классы и обосновании классификационной структуры по выбранным критериям.

|

|||||||||

|

Последнее изменение этой страницы: 2017-02-05; просмотров: 448; Нарушение авторского права страницы; Мы поможем в написании вашей работы! infopedia.su Все материалы представленные на сайте исключительно с целью ознакомления читателями и не преследуют коммерческих целей или нарушение авторских прав. Обратная связь - 3.149.233.6 (0.058 с.) |